all your files have been encrypted что делать

Удаление вируса Your personal files are encrypted

Руководство по удалению вируса Your personal files are encrypted

Что такое Вирус Your personal files are encrypted

Что такое ‘Your personal files are encrypted’?

‘Your personal files are encrypted’ (так же известно как ‘Your personal files are encrypted by CTB-Locker’) — это вводящее в заблуждение, которое принадлежит вирусу CTB Locker. Эта кибер-инфекция является опасной программой-вымогателем, которая создает различные проблемы для пользователей компьютеров. В отличие от предыдущих программ, этот вирус распространяется во всем мире. Поэтому Вам следует быть очень осторожным при использовании браузера. Как только вирус CTB Locker проникает в систему, он сканирует её файлы и зашифровывает их. Также он показывает предупреждающие сообщения, которые утверждают, что ‘Your personal files are encrypted by CTB-Locker’, и что Ваши зашифрованные файлы могут быть восстановлены заплатив выкуп, 500$ или 1000$. Помните,что CTB Locker может легко спрятаться в системе. Для того, чтобы избавиться от этого вируса Вам следует использовать надежную антишпионскую программу и удалить вредоносные файлы из системы. Вы можете удалить cbt-locker с помощью Reimage Intego или другие известной программы. Однако для дешифровки Ваших файлов Вам может понадобится восстановить их из архива или воспользоваться программами типа R-Studio или Photorec.

КАК ‘Your personal files are encrypted’ может проникнуть в СИСТЕМУ?

‘Your personal files are encrypted by CTB Locker’ обычно распространяется с помощью трояна, который незаметно проникает в компьютер. Для этого спамеры используют спам и вводящие в заблуждение сообщения. Также Вам следует быть настороже и проверять каждое письмо и не скачивать программы-вымогатели на Ваш компьютер. Если эта программа проникает в компьютер он может легко зашифровать следующие типы файлов: 3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx и т.д. После этого он показывает следующее сообщение:

Your personal files are encrypted!

Your important files encryption produced on this computer: photos, videos, document, etc. Here is a complete list of encrypted files, and you can personally verify this.

(…)

To obtain the private key for this computer, which will automatically decrypt files, you need to pay 100 USD / 100EUR / similar amount in another currency.

(…)

Any attempt to remove or damage this software will lead to immediate destruction of the private key server.

Пожалуйста игнорируйте предупреждение ‘Your personal files are encrypted’.

КАК УДАЛИТЬ ВИРУС ‘Your personal files are encrypted’?

К сожалению, полное сканирование системы не восстановит зашифрованные CTB Locker файлы. Поэтому мы настоятельно рекомендуем подумать о предотвращении таких инфекций. Для этого Вы можете использовать ранее упоминавшиеся программы. Кроме того, не забывайте использовать резервное копирование как можно чаще. Также Вы можете использовать внешние жесткие диски CDs, DVDs, Google Drive, Dropbox, Flickr и другие решения. Также все файлы в общем доступе должны быть настроены на авторизованных пользователей.

decrypthelp@qq.com (decrypthelp2@qq.com) – электронная почта злоумышленников, которые распространяют одну из модификаций шифровальщика Dharma ransomware.

Так же злоумышленники могут использовать почтовые ящики udacha@cock.li, sabantui@tutanota.com, writeemaildecrypthelp@qq.com, ordecrypthelp2@qq.com, habibi.habibi3@aol.com и ricky.martirosyan@aol.com.

Вирус шифрует более 40 типов самых распространенных типов файлов и распространяется по локальной сети.

Методы заражения преимущественно стандартные для шифровальщиков – пользователь сам загружает его в систему, так как исполнительный файл маскируется злоумышленниками под уведомления из банков, налоговых и других государственных органов, а так же как письма от клиентов и контрагентов.

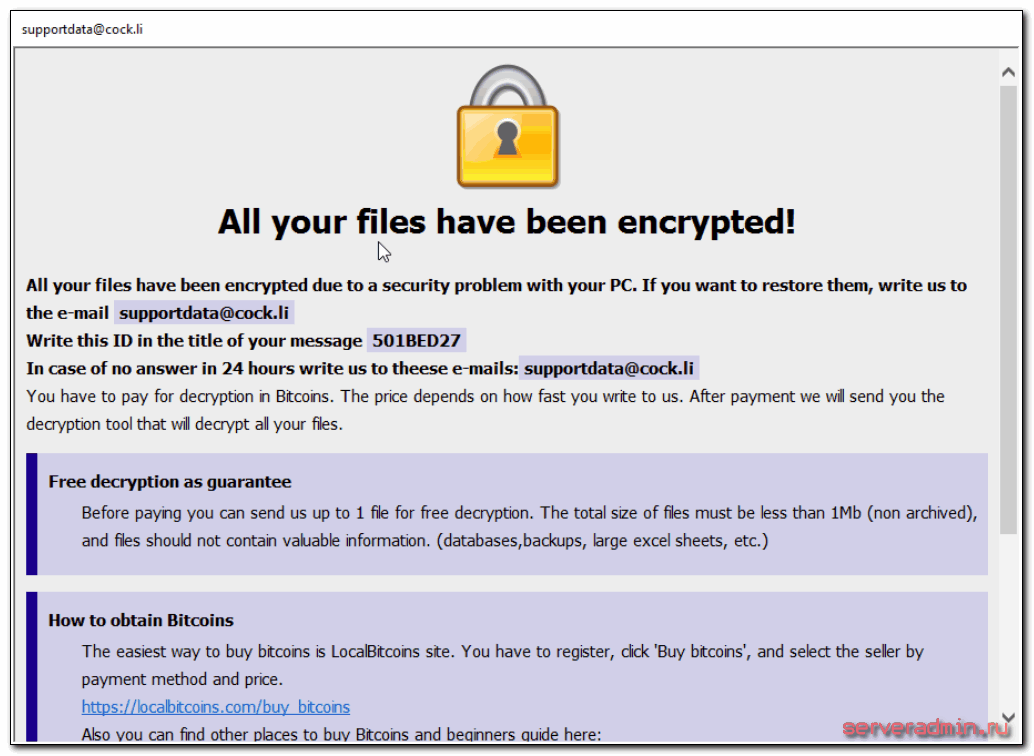

После полного шифрования всех файлов, вирус “раскидывает” файлы FILES ENCRYPTED.txt и Info.hta на рабочем столе и в папках с закодированными файлами.

Шифровальщик добавляет к именам зашифрованных файлов разные расширения, в последней версии это “.java“.

В файле FILES ENCRYPTED.txt содержится следуюющая информация:

all your data has been locked us

You want to return?

write email sabantui@tutanota.com or udacha@cock.li

В файле Info.hta более детальные “инструкции”:

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail sabantui@tutanota.com

Write this ID in the title of your message B8F053EC

In case of no answer in 24 hours write us to theese e-mails:udacha@cock.li

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 5 files for free decryption. The total size of files must be less than 10Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click ‘Buy bitcoins’, and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

На сегодняшний день практически не существует возможности РАСШИФРОВАТЬ зашифрованные файл, так как хакеры используют стойкий к расшифровке алгоритм AES. В то же время мы крайне не рекомендуем платить выкуп за расшифровку файлов, так как известны случаи когда злоумышленники переставали выходить на связь после оплаты. В то же время существует ряд способов восстановить зашифрованную информацию используя скрытые возможности ОС Windows и специальные программные комплексы.

Удалить шифровальщик decrypthelp@qq.com с помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

Восстановить доступ к зашифрованным файлам

Как было отмечено, программа-вымогатель decrypthelp@qq.com блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в не зашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

Использовать инструмент “Теневой проводник” ShadowExplorer

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вымогателя decrypthelp@qq.com

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Как удалить Oops your files have been encrypted

“Oops your files have been encrypted” вымогатели вымогатели cryptovirus, которая способна заблокировать личные файлы своих жертв и требуют выкуп, если пользователь захочет восстановить доступ к защищенным документам. Хакеры, которые пытаются атаковать компьютер с вымогателей cryptoviruses полагаются на сеет страх и панику в своих жертв. Если пользователь находится в панике и не в состоянии рационально мыслить, они были бы более склонны согласиться оплатить потребовали выкуп. Тем не менее, это именно то, что Вы не должны делать, если вирус, например, “Oops your files have been encrypted” вымогателей вторглись в вашу систему и заблокировал доступ к вашим файлам. Здесь мы предоставим Вам более подробную информацию относительно программ вымогателей как это одно и попытка помочь Вам найти альтернативный способ для обработки такой вопрос. Руководство внизу статья даст вам Инструкции о том, как можно избавиться от неприятных вредоносных программ и, возможно, даже восстановить заблокированные данные к предыдущему доступном состоянии. Однако, несмотря на все наши усилия, всегда есть возможность, что методы, приведенные в руководстве, могут не работать на всех компьютерах, которые были атакованы вымогателей. Такие вредоносные cryptoviruses действительно одни из самых передовых видов вредоносных программ, которые можно высадить на своих ПК, и там просто нет универсального метода борьбы с ними. Несмотря на это, оставаться в курсе и осознает, как избавиться от вируса функции, и какие методы используются для распространения важно, если вы стремитесь улучшить ваш компьютер в безопасности в будущем, поэтому мы настоятельно рекомендуем вам прочитать эту статью, прежде чем отправиться к инструкциям по удалению программы.

Как вымогателей работает

Уникальный способ, посредством которого характерно вымогателей cryptovirus функции по сравнению с другими формами вредоносного ПО является одним из основных вещей, которая делает этот вид вредоносных программ так проблематично. Как правило, шифрование файлов занимает некоторое время, но большинство антивирусных программ, которые клиенты используют не способны обнаружить угрозу и привести процесс к остановке. Причиной этой неэффективности большинство программ безопасности от программ-вымогателей исходит из того, что вирус не использует, по своей сути, вредоносный процесс для завершения своей повестки дня. Как мы уже отмечали, метод шифрования, что делает файлы недоступными, и это на самом деле процесс, который на самом деле не вредит ничего на компьютер. Целевые файлы не повреждены вирусом, поэтому нет поведение на вашем компьютере, что ваш антивирус может распознать как вредоносные. Конечно, ваши данные будут по-прежнему будут заблокированы и вы бы все еще можете получить доступ к нему, но этот процесс шифрования не будет рассматриваться как угроза программе безопасности.

Уведомление о выкупе

Из-за чего мы только что упомянули, большинство пользователей узнают об инфекции вымогателей, когда это слишком поздно и мало что можно сделать, чтобы «откатить» процесс. Обычно, после того как вредоносная программа была завершена шифрования, его бы перестать прятаться и показать себя пользователей, показывая им сообщение на рабочий стол вашего ПК. Цель этой сообщения заключается в предоставлении потерпевшему с инструкциями о том, как оформить выкуп. Попытки запугать и вселить страх в голове пользователя может также быть сделано через это уведомление, но Вы не должны позволить этому повлиять на твои суждения. Сохранять спокойствие-это ключ к обработке вымогателей. Одно важное замечание, которое следует сделать, касается это зачастую возможно, что пользователь платит деньги пока не получите нужный код, который может открыть файлы. Имейте это в вашем уме, если хакер шантажирует вас, используя ваши заблокированные файлы в качестве рычага. Ищу альтернативы является необходимым в таких случаях, поэтому мы настоятельно рекомендуем вам сначала попробовать наш гид и только тогда выбор в пользу чего-то другого.

Защиты вашего компьютера и данных

Очевидно, что большинство видов вредоносного ПО, включая cryptoviruses как “Oops your files have been encrypted” вымогателей из Интернета. Однако, есть большое разнообразие способов, посредством которых программа вымогателей может получить внутри вашего ПК и если Вы не знаете, что будьте начеку, вы можете неосознанно подвергнуть систему опасности. Одна из главных вещей, которые вы должны быть осторожны с сайтов, которые вы посещаете. Важно, что вы идете только на сайтах, которым можно полностью доверять, избегая всего, что может быть потенциально незаконных и опасных. То же самое касается и новых сообщений электронной почты и сообщений в социальных сетях. Если новые онлайн письмо похоже на спам, важно, что вы держаться подальше с ним. Еще одним важным правилом безопасности, что многие пользователи игнорируют это, чтобы держать ваш антивирус и ОС обновляется поскольку, если они являются устаревшими, ваш компьютер может стать уязвимым для угроз и троянов еще один любимый способ для распространения программ-вымогателей. Последнее, но не менее важное, не забывайте регулярно создавать резервные копии ваших ценных данных на другие устройства, такие как флэш-накопители, внешний жесткий диск или что-нибудь еще, что может сделать работу.

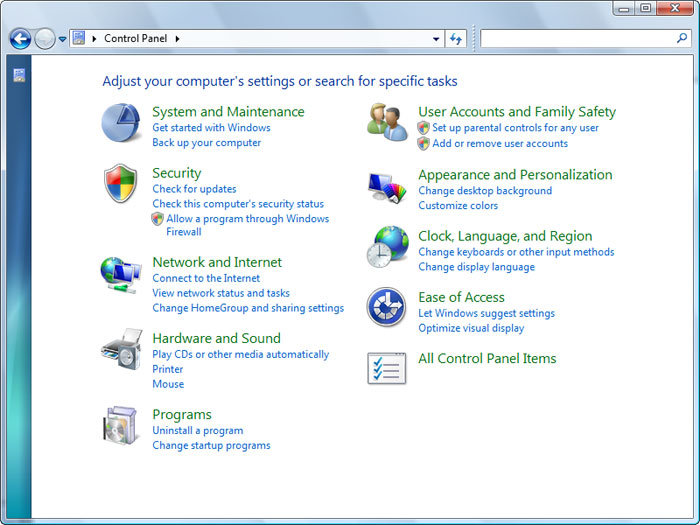

Шаг 1: Удаление Oops your files have been encrypted соответствующих программ с вашего компьютера

Как вы попадете в Панель управления, затем найдите раздел программы и выберите Удаление программы. В случае, если панель управления имеет Классическийвид, вам нужно нажать два раза на программы и компоненты.

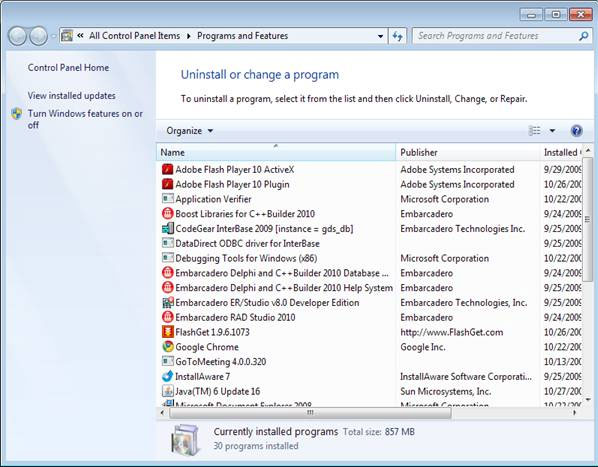

Кроме того вам следует удалить любое приложение, которая была установлена короткое время назад. Чтобы найти эти недавно установленного applcations, нажмите на Установлена на раздел и здесь расследование программы, основанные на датах, были установлены. Лучше посмотрите на этот список еще раз и удалить любые незнакомые программы.

Это может также случиться, что вы не можете найти какой-либо из выше перечисленных программ, которые вы посоветовали удалить. Если вы понимаете, что вы не признают любые ненадежные и невидимый программы, выполните следующие шаги в данном руководстве деинсталляции.

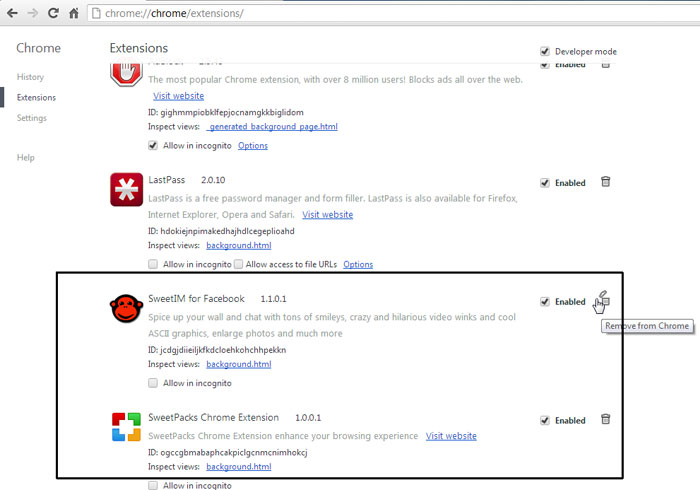

Шаг 2: Удалите Oops your files have been encrypted всплывающие окна от браузеров: Internet Explorer, Firefox и Google Chrome

Удалить всплывающие окна Oops your files have been encrypted от Internet Explorer

Ликвидации Oops your files have been encrypted всплывающие объявления от Mozilla Firefox

Важно: как восстановить браузер был проведен, быть информирован о том, что старый профиль Firefox будут сохранены в папке старых Firefox данных расположенной на рабочем столе вашей системы. Вам может понадобиться в этой папке, или вы можете просто удалить его, как он владеет ваши личные данные. В случае, если сброс не был успешным, иметь ваши важные файлы, скопированные из указанной папки обратно.

Удалить всплывающие окна Oops your files have been encrypted от Google Chrome

* WiperSoft scanner, published on this site, is intended to be used only as a detection tool. More info on WiperSoft. To use the removal functionality, you will need to purchase the full version of WiperSoft. If you wish to uninstall WiperSoft, click here.

Введение

История будет от первого лица, так как пострадали от шифровальщика данные и инфраструктура, которой я управлял. Как не прискорбно в этом признаваться, но частично я сам виноват в том, что произошло, хотя знаком с шифровальщиками очень давно. В свое оправдание скажу, что данные потеряны не были, все было быстро восстановлено и расследовано по горячим следам. Но обо всем по порядку.

Нескучное утро началась с того, что в 9:15 системный администратор с одного удаленного объекта позвонил и сказал, что в сети шифровальщик, уже зашифрованы данные на сетевых дисках. Холодок пробежал по коже 🙂 Он начал своими силами проверять источник заражения, а я своими. Конечно же, я сразу пошел на сервер, отключил сетевые диски и стал смотреть лог обращений к данным. Сетевые диски настроены на samba, обязательно включено логирование файловых операций. По логу сразу увидел источник заражения, учетную запись, от которой работал шифровальщик, и время начала шифрования.

Описание вируса шифровальщика Crusis (Dharma)

За ночь вирус успел зашифровать примерно 400 Гб данных на сетевых дисках. Банальное удаление всех зашифрованных файлов с расширением combo заняло продолжительное время. Я сначала хотел удалить их все разом, но когда только подсчет этих файлов длился уже 15 минут, я понял, что дело бесполезное в данный момент времени. Вместо этого стал накатывать актуальные данные, а почистил диски от зашифрованных файлов уже после.

Что пугает во всей этой истории. Виртуальная машина была с обновлениями. Шифровальщик начал работу в конце августа. Когда было сделано заражение машины, точно уже не установить. Вирус много чего подтер в самой виртуалке. Обновления на эту систему ставились в мае. То есть каких-то старых открытых дырок на ней быть не должно. Я теперь вообще не знаю, как оставлять rdp порт доступным из интернета. Слишком много кейсов, где это действительно нужно. Например, терминальный сервер на арендованном железе. Не будешь же к каждому серверу арендовать еще и шлюз для vpn.

Теперь ближе к делу и самому шифровальщику. У виртуальной машины был отключен сетевой интерфейс, после этого запустил ее. Меня встретила стандартная табличка, какую я уже много раз видел у других шифровальщиков.

На рабочем столе были 2 текстовых файла с именами FILES ENCRYPTED.TXT следующего содержания:

Как вирус вымогатель Crusis (Dharma) шифрует файлы

Расскажу еще некоторые подробности о том, как шифровальщик поработал. Я не упомянул важную вещь. Данный компьютер был в домене. Шифрование файлов было выполнено от доменного пользователя. Вот тут возникает вопрос, откуда вирус его взял. На логах контроллеров доменов я не увидел информации и подборе пароля пользователя. Не было массы неудачных авторизаций. Либо использовалась какая-то уязвимость, либо я не знаю, что и думать. Использована учетная запись, которая никогда не логинилась в данную систему. Была авторизация по rdp от учетной записи доменного пользователя, а затем шифрование. На самой системе тоже не было видно следов перебора пользователей и паролей. Практически сразу был логин по rdp доменной учеткой. Нужно было подобрать, как минимум, не только пароль, но и имя.

К сожалению, на учетной записи был пароль 123456. Это была единственная учетная запись с таким паролем, которую пропустили админы на местах. Человеческий фактор. Это был руководитель и по какой-то причине целая череда системных администраторов знали про этот пароль, но не меняли его. Очевидно, в этом причина использования именно этой учетной записи. Но тем не менее, остается неизвестен механизм получения даже такого простого пароля и имени пользователя.

Зараженную шифровальщиком виртуальную машину я выключил и удалил, предварительно забрав образ диска. Из образа забрал сам вирус, чтобы посмотреть на его работу. Дальнейший рассказ будет уже на основе запуска вируса в виртуальной машине.

Как лечить компьютер и удалить вымогатель Crusis (Dharma)

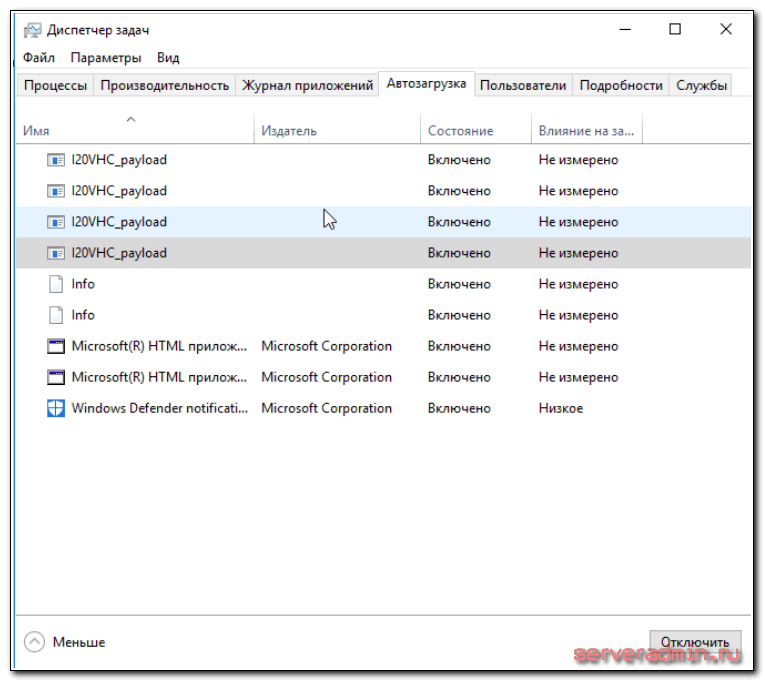

В моем случае вирус шифровальщик Crusis (Dharma) особо не прятался и удалить его не должно составить каких-то проблем. Как я уже сказал, он лежал в папке на рабочем столе. Помимо этого он записал сам себя и информационное сообщение в автозапуск.

Само тело вируса было продублировано в пуске в разделе Startup у всех пользователей и в windows/system32. Более внимательно я не смотрел, так как не вижу в этом смысла. После заражения шифровальщиком я настоятельно рекомендую переустановить систему. Это единственный способ гарантированно удалить вирус. Вы никогда не будете полностью уверены в том, что вирус удален, так как он мог использовать какие-то еще неопубликованные и неизвестные уязвимости для того, чтобы оставить закладку в системе. Через некоторое время через эту закладу вы можете получить какой-то новый вирус и все повторится по кругу.

Так что я рекомендую сразу же после обнаружения шифровальщика не заниматься лечением компьютера, а переустанавливать систему, сохранив оставшиеся данные. Возможно, вирус успел не все зашифровать. Эти рекомендации относятся к тем, кто не собирается пытаться восстановить файлы. Если у вас есть актуальные бэкапы, то просто переустанавливайте систему и восстанавливайте данные.

Если у вас нет бэкапов и вы любой ценой готовы восстановить файлы, то тогда компьютер стараемся не трогать вообще. Первым делом просто отключите сетевой кабель, скачайте пару зашифрованных файлов и текстовый файл с информацией на чистую флешку, дальше завершаем работу компьютера. Больше компьютер включать нельзя. Если вы вообще не разбираетесь в компьютерных делах, то с вирусом вы справиться сами не сможете, тем более расшифровать или восстановить файлы. Обратитесь к тому, кто разбирается. Если же вы считаете, что что-то сможете сделать сами, то читайте дальше.

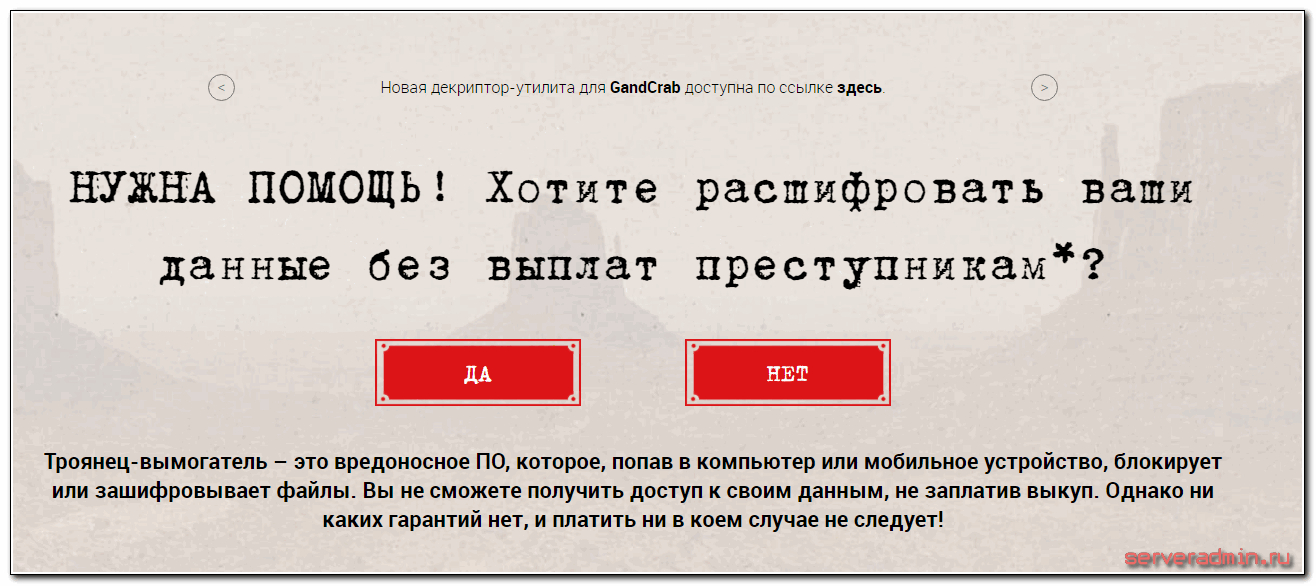

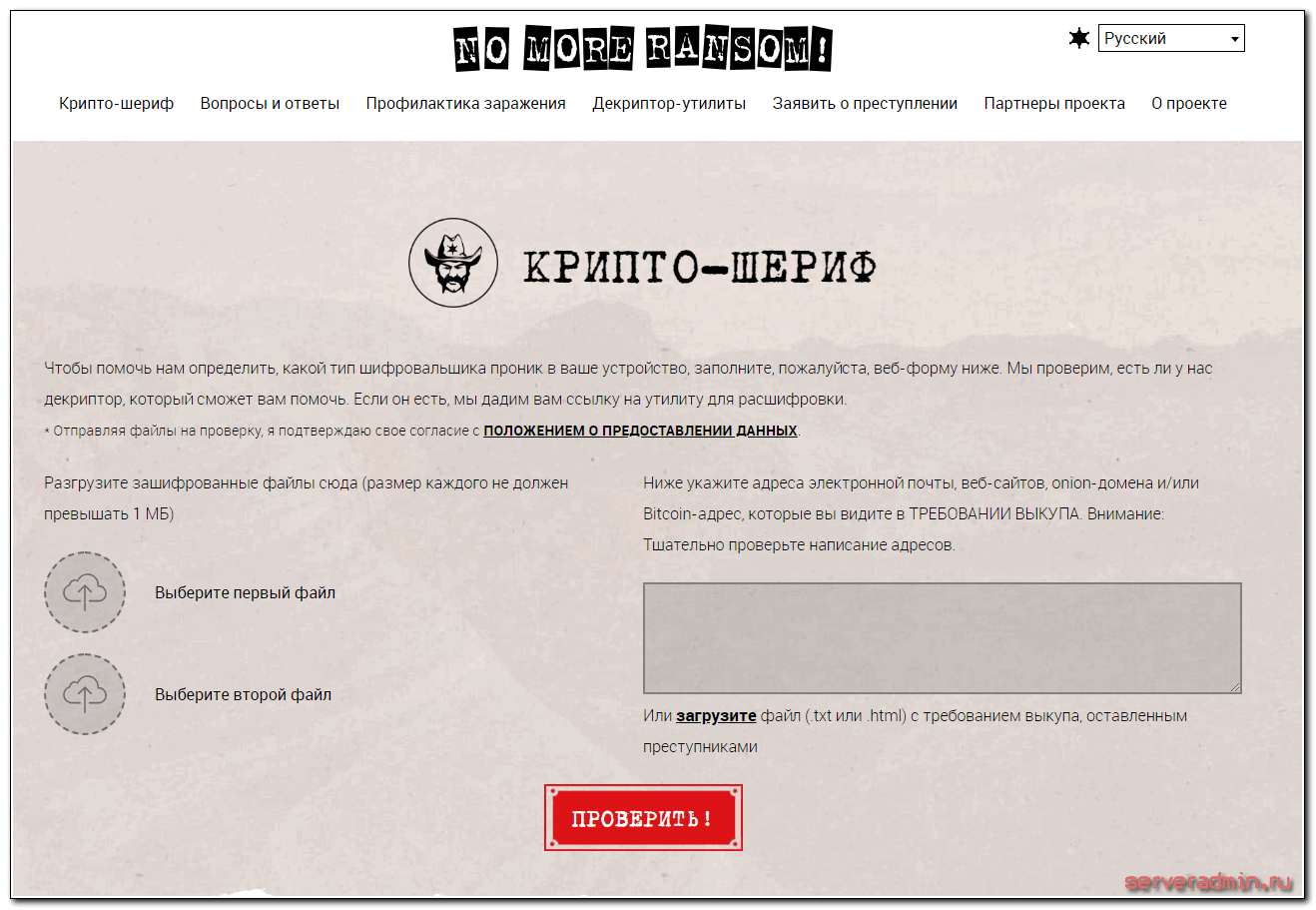

Где скачать дешифратор Crusis (Dharma)

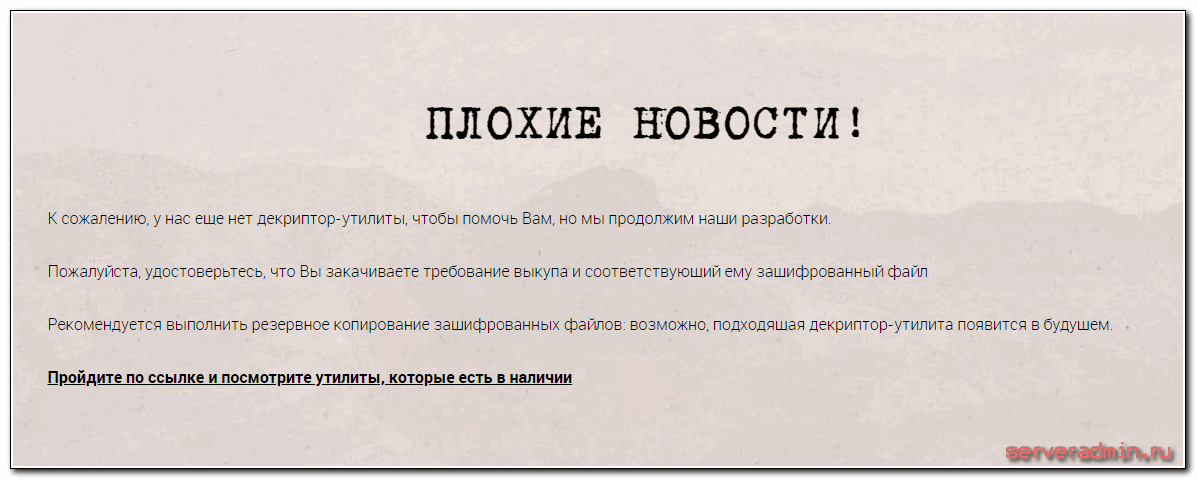

Прикрепляем 2 файла и вставляем содержимое информационного обращения шифровальщика и жмем Проверить.

Если вам повезет, получите какую-то информацию. В моем случае ничего не нашлось.

Искать где-то еще дешифраторы через поиск в интернете, я думаю, не стоит. Вряд ли они найдутся. Скорее всего это будет либо обычный развод с мусорным софтом в лучшем случае, либо новый вирус.

Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

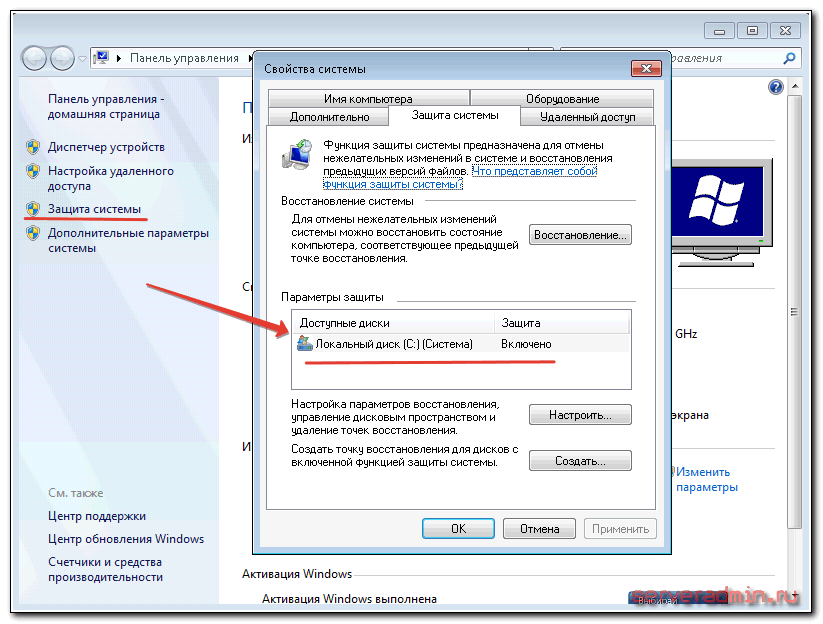

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

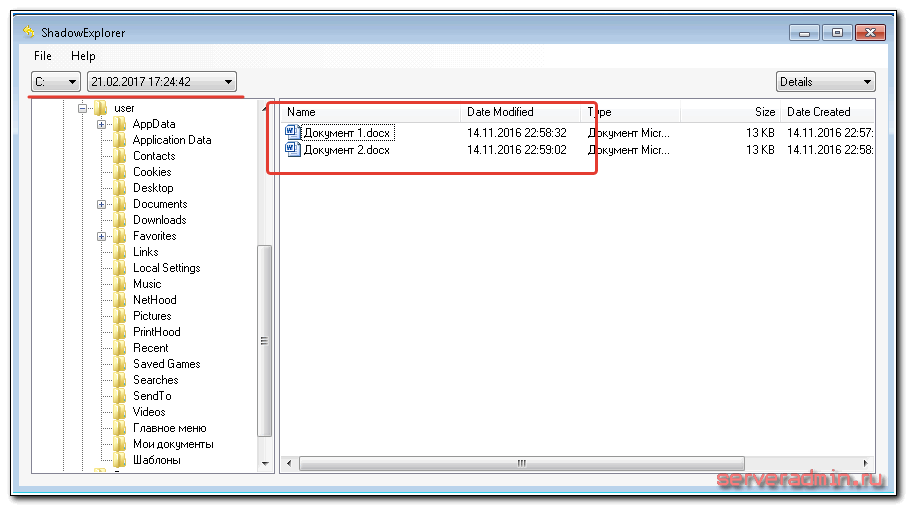

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

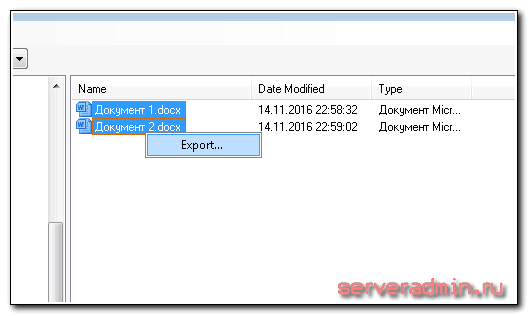

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

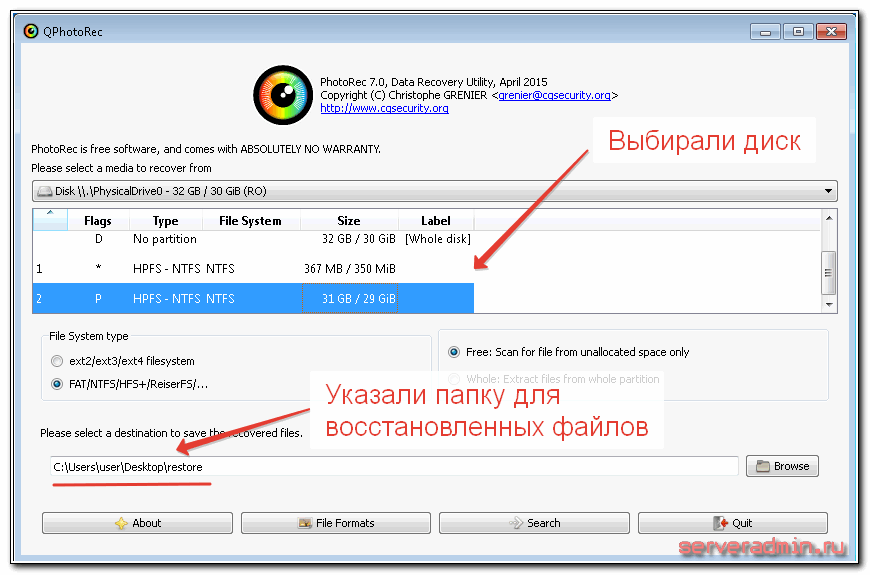

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Crusis (Dharma)

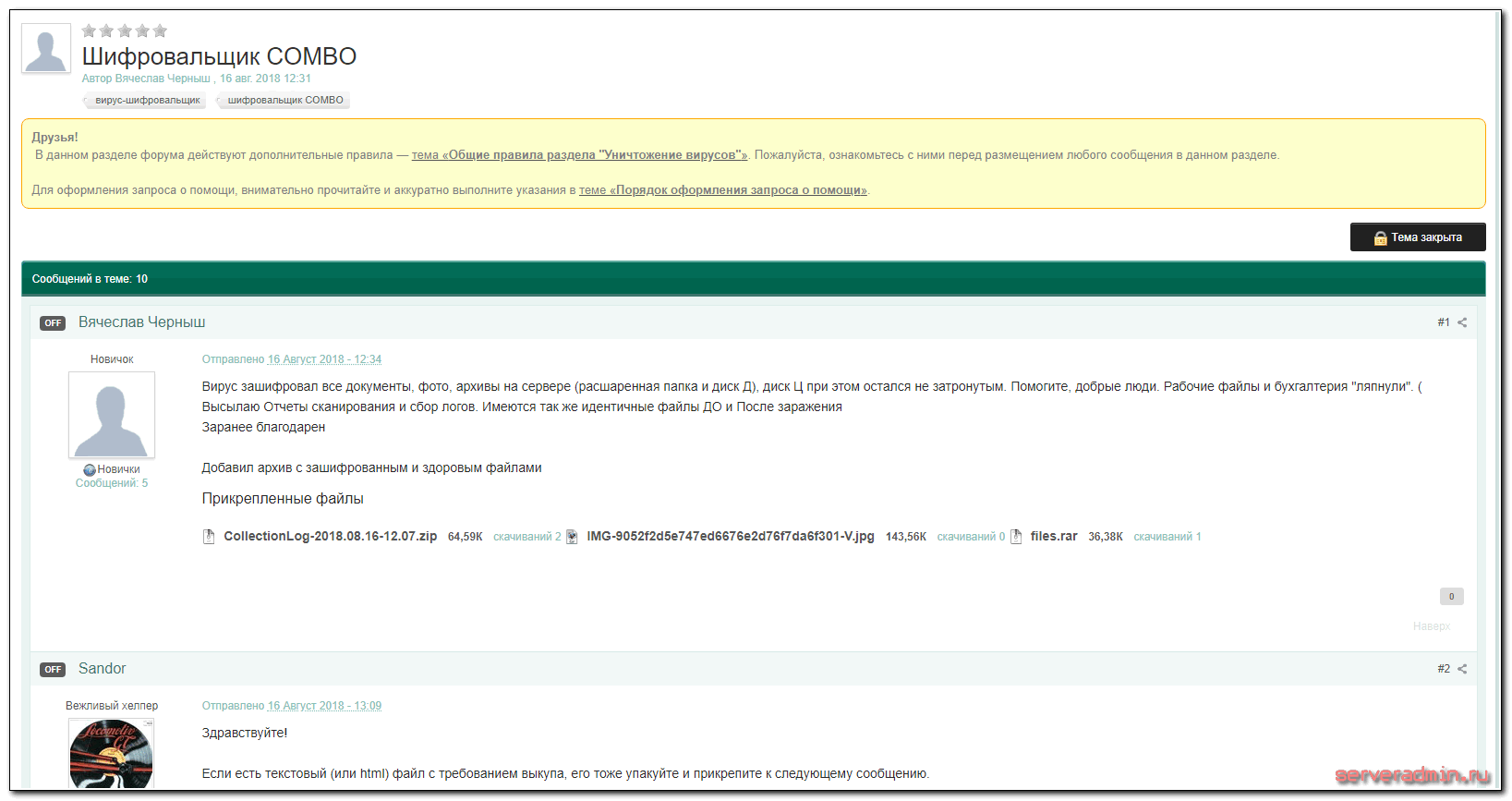

Вот пример типичного обращения с форума Касперского.

Там же ниже комментарий модератора.

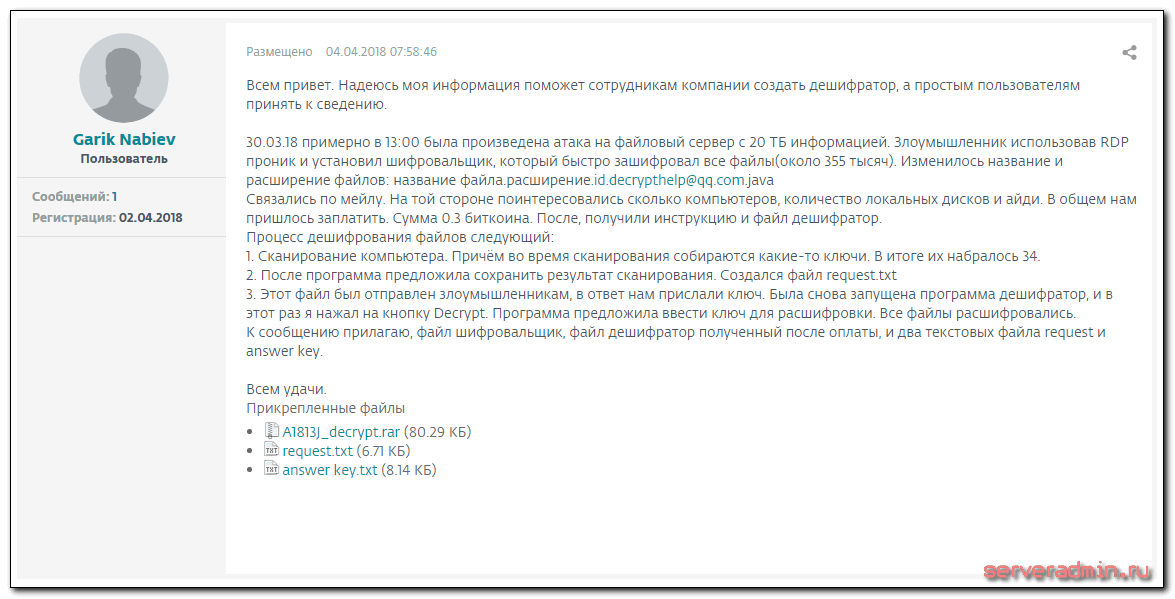

А вот опыт одного из пользователей, который заплатил злоумышленникам и восстановил свои файлы.

Методы защиты от вируса-шифровальщика

Я не буду перечислять очевидные вещи на тему запуска неизвестных программ из интернета и открытие вложений в почте. Это сейчас все и так знают. К тому же я об этом писал много раз в своих статья в разделе про вирусы. Обращу внимание на бэкапы. Они должны не просто быть, а быть недоступны извне. Если это какой-то сетевой диск, то доступ к нему должен быть у отдельной учетной записи со стойким паролем.

Если бэкапите личные файлы на флешку или внешний диск, не держите их постоянно подключенными к системе. После создания архивных копий, отключайте устройства от компьютера. Идеальным я вижу бэкап на отдельное устройство, которое включается только чтобы сделать бэкап, а потом снова отключается физически от сети отключением сетевого провода или просто завершением работы.

Резервные копии должны быть инкрементными. Это нужно для того, чтобы избежать ситуации, когда шифровальщик зашифровал все данные, а вы этого не заметили. Было выполнено резервное копирование, которое заменило старые файлы новыми, но уже зашифрованными. В итоге архив у вас есть, но толку от него никакого нет. Нужно иметь глубину архива хотя бы в несколько дней. Я думаю, в будущем появятся, если еще не появились, шифровальщики, которые будут незаметно шифровать часть данных и ждать какое-то время, не показывая себя. Сделано это будет в расчете на то, что зашифрованные файлы попадут в архивы и там со временем заменять настоящие файлы.

Это будет тяжелое время для корпоративного сектора. Я выше уже привел пример с форума eset, где зашифровали сетевые диски с 20Тб данных. А теперь представьте, что у вас такой сетевой диск, но зашифровано только 500G данных в каталогах, к которым не обращаются постоянно. Проходит пару недель, никто не замечает зашифрованных файлов, потому что они лежат в архивных каталогах, и с ними постоянно не работают. Но в конце отчетного периода данные нужны. Туда заходят и видят, что все зашифровано. Обращаются в архив, а там глубина хранения, допустим, 7 дней. И на этом все, данные пропали.

Тут нужен отдельный внимательный подход к архивам. Нужно программное обеспечения и ресурсы для долгосрочного хранения данных.

Видео c расшифровкой и восстановлением файлов

Здесь пример похожей модификации вируса, но видео полностью актуально и для combo.