кодирование 7 байтных uid

У всех чипов есть UID. Это заводской номер, который присваивается модулю. Обычно он уникален для каждой метки. Но бывает и так, что несколько модулей имеют один и тот же номер. В таком случае он называется неуникальным. Производители оригинальных чипов сразу предупреждают о них всех своих клиентов.

Так, в 2010 году компания NXP опубликовала официальное заявление о том, что уникальные номера длиной 4 байта закончились и они перезапускают линейку Mifare Classic, теперь уже с 7-байтными.

Зачем нужен UID и как его использовать?

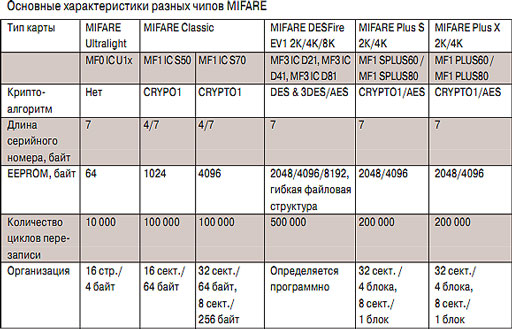

Стандарт ISO/IEC 14443 type A определяет размеры UID для бесконтактных чипов: возможны 4, 7 и 10 байт. Многие системы используют их, чтобы активировать карты и записать на них нужную информацию. Не стоит путать два разных понятия – UID и ID. Первый присваивается метке на заводе. Производитель использует его для создания базы данных, которая гарантировала бы, что ни одна из меток не имеет копий. Размер ID тоже может составлять 4 байта, но он может приписываться сразу нескольким меткам.

Некоторые пользователи используют UID как идентификатор, то есть настраивают считыватели на работу с ним. Это неправильно. Во-первых, он часто указывается или на самом чипе, или на продукции. Во-вторых, даже если он не продублирован на оболочке, его легко считать, ведь он ничем не защищен. Такое функционирование не то что высокую, оно никакую безопасность не может обеспечить. Поэтому система должна работать с памятью и считывать оттуда записанную информацию.

Номер же может использоваться для подтверждения уникальности и для быстрого ориентирования в базе данных.

4 байта или 7 байт?

Поскольку Mifare – оригинальные чипы, производитель внимательно следит за уникальностью номеров.

Например, изначально Mifare Classic выпускался только с UID длиной 4 байта. Затем была анонсирована эмуляция MF Classic с номером 7 байт. Первоначальная модель также выпускалась, но уже с повторяющимися номерами. Все компании-партнеры также сначала реализовали оставшиеся чипы старой модели, а затем перешли на новые.

Некоторые пользователи интересовались, почему NXP продолжает выпускать эти микросхемы, ведь уже стало известно, что Classic легко взламывается. Производитель пояснил, что при необходимости компании могут заказать другие модели чипов, которые в большей степени защищены от взлома, нежели этот. Но не всем нужна такая безопасность.

При этом проблема с повторяемостью номеров затрагивает не только линейку Classic, но и все продукты стандарта ISO 14443-A, например, MF Plus, Infineon и т.д. При этом другие семейства модулей – Ultralight, DESFire – изначально производились с 7B UID, поэтому они продолжали выпускаться без изменений.

А как же считыватели?

NXP сообщил, что большинство считывателей, соответствующих стандарту ISO/IEC 14443-A, поддерживают чипы с номерами 4, 7 и 10 байт. Но далеко не все ридеры на рынке действительно полностью поддерживают этот стандарт, поэтому зачастую они способны принимать сигнал только от одного вида меток. А те считыватели, которые с самого начала работали с модулями на 7 байт, не могут поддерживать эмуляцию MF Classic. Чтобы работать с новыми метками стало возможно, NXP выпустила обновленную версию популярной микросхемы SmartMX для ридеров.

Чем рискует компания?

Некоторые предприятия, первоначально закупившие карты Mifare Classic или Plus с UID 4B и считыватели для работы с ними, продолжают пополнять свою базу такими же идентификаторами, но уже с неуникальными номерами. Появление карт, брелоков и браслетов с одинаковыми UID становится причиной проблем с их использованием. Особо явно это наблюдается в системе оплаты. Именно поэтому нужно принимать меры, которые бы позволили уменьшить негативные последствия, а это часто игнорируется компанией.

Обычно такие сложности возникают при работе с платежными картами, билетами и абонементами и т.д.

ПЛАСТИКОВЫЕ КАРТЫ

ДАЛЬНЯЯ ИДЕНТИФИКАЦИЯ

Компания NXP объявила в конце 2010 г. о том, что диапазон 4-х байтных номеров чипов MIFARE Classic близок к исчерпанию. Это означает, что уникальные, не повторяющиеся номера чипов, длиной 4 байта, заканчиваются. И для того, чтобы избежать в будущем появления в прикладных системах двойных номеров, компания NXP рекомендует переходить на использование чипов с 7-ми байтным серийным номером.

Это относится и к классическим продуктам MIFARE (MIFARE 1K, MIFARE 4K), и к новым продуктам MIFARE Plus.

Базовый MIFARE Plus имеет 7 Byte UID. Но, как опция, MIFARE Plus выпускаются и с 4 Byte NUID – (не уникальным номером чипа), для обеспечения постепенного внедрения MIFARE Plus, учитывая, что считывателей понимающих 7-ми байтный номер не так уж много.

Внедряя карты MIFARE Classis и MIFARE Plus, заказчик должен делать выбор между не уникальным 4-х байтным номером и уникальным 7-ми байтным.

ВОПРОС-ОТВЕТ

Что такое 4 Byte UID?

«4 Byte UID» – это идентификатор, который назначается изготовителю чипов с использованием строго контролируемой базы данных. Эта база данных гарантирует, что серийный номер чипа MIFARE не будет использоваться дважды. Этот контроль имеет глобальный характер, охватывающий всех изготовителей чипов.

Только ли MIFARE 1K затрагивается?

Нет, проблема 4-х байтных номеров касается всех продуктов ISO/IEC 14443 Type A, к которым относятся MIFARE 1K, MIFARE 4K, MIFARE Plus, а также эмуляция MIFARE Classic продуктами SmartMX и JCOP.

Сколько осталось уникальных 4-х байтных номеров?

NXP может дать только примерную оценку оставшегося количества уникальных 4-х байтных номеров, поскольку NXP не известно оставшееся количество у фирмы Infineon. В любом случае, NXP ожидает, что к концу 2010 г. все уникальные номера длиной 4 байта будут исчерпаны.

Что делает фирма NXP для распространения этой информации на глобальном рынке?

Фирма NXP запланировала проведение большого числа активных действий, включая семинары, тренинги, вебинары, roadshows и т.п. Проводится непосредственная работа с крупнейшими изготовителями чипов и оборудования, фабриками пластиковых карт, банками.

Затрагивается ли MIFARE Plus?

Да, так как в течение периода миграции от MIFARE Classic к MIFARE Plus выпускается опция MIFARE Plus с 4-х байтным номером. Фирма NXP проинформирует клиентов о том, когда закончится выпуск таких чипов.

Ожидается, что чипы MIFARE Plus с уникальным 4-х байтным номером закончатся к концу 2010 г.

Фирма NXP настоятельно рекомендует использовать 7-ми байтный MIFARE Plus.

Будет ли MIFARE Classic с 7-байтным номером?

Коммерческие продукты MIFARE 1K и MIFARE 4K с 7-ми байтным номером выпускаются с 2011 года.

Затрагиваются ли другие бесконтактные карты?

Нет. Продукты MIFARE Ultralight, MIFARE Ultralight C, MIFARE DESFire, MIFARE DESFire EV1 имеют 7-байтный номер и не подвергаются влиянию тем фактом, что уникальные 4-х байтные номера заканчиваются.

Какова на рынке доля считывателей, поддерживающих 7-ми байтные номера?

Любой считыватель, полностью соответствующий стандарту ISO/IEC 14443, поддерживает работу с 4 B UID, 7 B UID и 10 B UID. Другое дело, что таких считывателей, которые полностью соответствуют стандарту ISO/IEC 14443, на ранке очень мало. Фирма NXP предлагает разработчикам оборудования микросхемы и кристаллы для изготовления считывателей с поддержкой 7 BUID.

Каково влияние не уникальных 4-х байтных номеров в действующих системах?

В системах, где уже используются карты с 4-х байтным номером, есть вероятность появления карт с одинаковыми номерами чипов. Это может вызвать проблемы с использованием карт, особенно в системах локальной оплаты. При «добавлении» в систему бесконтактных карт с не уникальными номерам, следует принимать соответствующие меры, снижающие негативные последствия от появления карт с одинаковыми номерами.

Насколько серьезна проблема «не-уникальности»?

Уникальность номеров карт очень важна в системах сбора оплаты, в билетных и т.п. системах, поэтому фирма NXP рекомендует переходить к 7-ми байтным уникальным номерам.

О бедном заказчике замолвите слово. Как получить правильную СКУД на картах Mifare Plus?

Какие же есть альтернативы? Какой выбор есть у собственника объекта для защиты карт доступа от копирования? До недавнего времени особого выбора не было…

Недостатки перехода на MIFARE 1K

Типичный пример. В действующей СКУД используются всем известные карты EM-Marine. Если выражаться технически более точно – Proximity-карты на частоте 125 кГц. К ним относятся и EM-Marine (на практике китайский аналог ТК4100) и HID Prox. Владелец объекта, на котором установлена СКУД, устал от копирования карт доступа и ищет новые варианты, гарантирующие защиту.

И находит. Например, MIFARE 1K. И полагает: это то, что нужно. На него сыплется информация примерно такого содержания:

Заказчик мало что понимает, но обилие «умных» терминов подсказывает ему, что это хорошо, данные карты будут защищены от копирования. И заказывает карты доступа MIFARE 1K и соответствующие считыватели.

Какой же результат он получает? Реальная практика говорит о том, что деньги потрачены напрасно. Никакой дополнительной защиты карт доступа от копирования нет.

Почему? Потому что большинство имеющихся считывателей MIFARE 1K, применяемых в СКУД, не задействуют шифрования и криптографии при работе с картами MIFARE 1K.

Незащищенный номер чипа

Ничего из перечисленных выше технических особенностей MIFARE 1K (кроме идентификатора длиной 32 бита) считыватели MIFARE 1K не используют. То есть большинство считывателей работают с картами MIFARE 1K так же, как и с картами EM-Marine, а именно – считывают открытый номер чипа. Серийный номер чипа MIFARE 1K (часто называемый ID или UID) – это открытая последовательность цифр, ничем не защищенная. Все приведенные выше «умные» термины, характеризующие технические особенности MIFARE 1K, относятся к памяти чипа и не затрагивают его серийный номер. При считывании ID-номера ни микропроцессор, ни 3-проходная аутентификация, ни криптография не задействуются. Номер чипа ничем не защищен. И легко может быть скопирован для изготовления дубликатов карты доступа.

Дублирование номеров карт

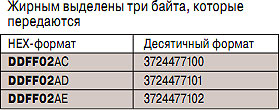

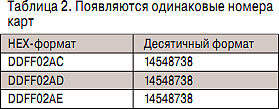

Другой распространенный недостаток многих считывателей MIFARE 1K – это интерфейс Wiegand-26, с помощью которого считка подключается к контроллеру СКУД. Номер чипа MIFARE 1K имеет длину 4 байта (те же 32 бита). А по интерфейсу Wiegand-26 можно передать число длиной максимум 3 байта. Соответственно, один байт отсекается.

Номер чипа передается через контроллер в систему не полностью. И в системе появляются одинаковые номера карт. Что в реальной практике и встречается.

Ситуация усугубляется еще и тем, что длина номера чипа MIFARE 1K может быть не 4, а 7 байт. Обусловлено это тем, что компания NXP – разработчик и собственник торговой марки MIFARE – несколько лет назад объявила, что диапазон уникальных 4-байтовых номеров исчерпан. И что в дальнейшем чипы MIFARE 1K будут выпускаться с 7-байтными уникальными номерами (UID). Чипы с 4-байтными номерами продолжают выпускаться, но 4-байтные номера больше не являются уникальными и называются NUID (Non Unique ID – с англ. «не уникальный идентификационный номер»).

Соответственно, при использовании считывателя MIFARE 1K с интерфейсом Wiegand-26 вероятность появления в системе карт с «одинаковыми» номерами повышается, так как отсекаться будет 4 байта из 7.

Защита MIFARE 1К от копирования

Защитить карту доступа MIFARE 1K просто. Достаточно записать в один из 64 блоков памяти идентификатор (номер длиной 3 байта для передачи по Wiegand-26) и закрыть доступ к этому блоку криптоключом. А считыватель вместо чтения ID-номера настроить на чтение идентификатора из указанного блока памяти MIFARE 1K с помощью такого же криптоключа, которым закрыта память MIFARE 1K.

Для этого предлагаются технические и программные средства. И стоят они недорого.

Но тут кроется еще один подводный камень. А кто придумывает значение криптоключа? Кто записывает его в карту MIFARE и прошивает в считыватель? Ведь если криптоключ известен постороннему, то тот легко может копировать карты доступа.

Поэтому вопросы криптозащиты заказчик/ собственник объекта должен взять на себя – не доверять это ни поставщику карт и считывателей, ни монтажнику СКУД.

Если ключи и пароли находятся в руках у третьего лица, защита карт от копирования будет зависеть от его добросовестности, а также от непредвиденных случайностей (уволился обиженный специалист и назло понаделал копии карт…).

От владельца объекта СКУД требуется немного. Сначала понять важность этого момента. Затем самому или через доверенное лицо придумать значения паролей и ключей и записать их в карты и считыватели. Для этого имеются простые и удобные программно-технические средства. Например – создание мастер-карты. Собственник объекта создает мастер-карту, на которой будет храниться вся «ключевая» информация. Далее оператор с помощью мастер-карты сможет «прошивать» и карты MIFARE 1K, и считыватели. Но знать ключи, пароли и т.д. не будет.

Это и есть тот путь, который позволит защитить карты доступа MIFARE 1K от копирования.

Распространенные заблуждения

Но время идет, хакеры не дремлют. Криптозащита, встроенная в чип MIFARE 1K, в настоящее время признается невысокой. Об этом есть публикации в открытой научно-технической прессе. На некоторых сайтах можно найти информацию о способах взлома защиты MIFARE 1K. Что делать заказчику, стремящемуся надежно защитить карты доступа от копирования и подделки?

Есть современные надежные средства. Например, компания NXP разработала линейку чипов MIFARE Plus, где используется криптография AES, вскрытие которой в настоящее время считается невозможным. Применение MIFARE Plus – гарантия защиты карт доступа от копирования и подделки.

Но и здесь заказчику приходится нелегко. Изготовители считывателей карт для СКУД часто скрывают технические тонкости.

Поддержка различных форматов MIFARE

Еще один типичный пример. Разработчик считывателя узнал, что 4-байтные серийные номера чипов больше не являются уникальными, а компания NXP выпустила 7-байтную версию чипа MIFARE 1K. Производитель дорабатывает свою считку (оставляя при этом тот же самый интерфейс Wiegand-26) на чтение 7-байтного номера MIFARE 1K. И тут он понимает, что может еще и расширить перечень чипов, с которыми якобы работает его считка. Ведь 7-байтный UID имеется у многих других продуктов MIFARE, а именно – у MIFARE Ultrlaight C, MIFARE Plus, MIFARE DESFire EV1. И разработчик тут же включает в документацию фразу такого характера: «Поддержка различных форматов MIFARE Ultralight, MIFARE Plus, DESFire EV1».

Бедный неосведомленный заказчик покупает карты MIFARE Plus и такой считыватель. Что он получает? Снова ничего, кроме напрасно потраченных денег.

Считыватель будет работать с открытым UID, который никак не защищен (об этом говорилось выше). Криптография AES, встроенная в чип MIFARE Plus, не распространяется на UID. Этот UID копируется так же легко, как и ID MIFARE 1K, и считывание номера чипа MIFARE Plus ничего не добавляет к защите карт от копирования и подделки.

Карты MIFARE Plus поступают с завода-изготовителя в незащищенном режиме и на самом деле в таком виде не предназначены для использования. В отличие от традиционных Proximity-карт (HID Prox, EM-Marine) карты MIFARE Plus после покупки должны быть проинициализированы. И сделать это должен заказчик.

Считка MIFARE Plus

Как еще некоторые изготовители считывателей вводят заказчика в заблуждение? Есть пример из жизни.

Известно, что карты MIFARE Plus могут быть проинициализированы таким образом, что чип MIFARE Plus полностью эмулирует MIFARE 1K (в том числе и криптоалгоритм СRYPTO-1). Более точно этот режим называется переводом чипа MIFARE Plus на уровень безопасности SL1 в режиме эмуляции MIFARE Classic. Не проводя тестирования, изготовитель считывателя (гипотетический) добавляет в свою документацию фразу «Поддержка MIFARE Plus». К несчастью для заказчика, купившего подобную считку, корректно работать с картами MIFARE Plus она не будет.

6 этапов защиты MIFARE Plus

Что же делать, чтобы карты доступа MIFARE Plus работали в СКУД в защищенном режиме?

1. Первое – проникнуться пониманием, что необходимо личное участие владельца объекта СКУД в решении вопросов защищенности карт MIFARE Plus. Это чисто организационный момент, но необходимый.

2. Далее следует выбрать уровень безопасности, на котором будут работать карты MIFARE Plus в данной СКУД: SL1, SL2 или SL3.

Здесь потребуется консультация специалиста. Тот или иной уровень должен быть выбран, исходя из специфики объекта и требований защищенности. Уровень SL3 – самый высокий с точки зрения защиты, но и подготовка карт и считывателей MIFARE Plus для работы на SL3 технически самая сложная. К тому же, не все считыватели могут работать на уровне SL3.

3. Выбирая уровень безопасности, заказчик должен решить, сколько секторов будет закрываться секретными ключами. Для СКУД вполне достаточно закрыть только один сектор памяти MIFARE Plus.

4. Следующий этап – предэмиссия карт MIFARE Plus. Это фактический перевод карт MIFARE Plus на выбранный уровень безопасности (SL1, SL2 или SL3) и закрытие выбранного сектора памяти секретным ключом с криптографией AES.

5. Затем – подготовка считывателей. Каждый считыватель, подключаемый к контроллеру СКУД, должен быть запрограммирован на чтение данных из того же блока памяти и по тому же ключу AES, что и карта MIFARE Plus.

6. Далее следует собственно эмиссия карт доступа, то есть запись идентификатора в выбранный сектор памяти MIFARE Plus. Этот идентификатор будет связан с конкретным работником и будет считываться в защищенном режиме.

Скопировать или подделать такую карту MIFARE Plus будет невозможно. Ввод в систему карт доступа MIFARE Plus осуществляется через контрольный считыватель (с интерфейсом USB, RS-232 или RS-485, TCP/IP). Контрольный считыватель читает идентификатор, хранящийся в защищенной памяти MIFARE Plus, используя при этом криптографию AES.

Уровни безопасности

Бесконтактные карты MIFARE Plus поддерживают 3 уровня безопасности и могут быть в любой момент переведены с одного уровня на более высокий.

Уровень безопасности 0 Карты MIFARE Plus на уровне 0 не предназначены для использования. Заказчик должен проинициализировать чип MIFARE Plus и перевести его на более высокий уровень. Инициализация чипа может производиться по ключам, соответствующим MIFARE Classic с применением криптоалгоритма CRYPTO1, или по ключам AES.

Уровень безопасности 1 На этом уровне карты имеют 100%-ную совместимость с MIFARE Classic 1K, MIFARE Classic 4K. Карты MIFARE Plus легко работают в существующих системах вместе с картами MIFARE Classic.

Уровень безопасности 2 Аутентификация по AES является обязательной. Для защиты данных используется CRYPTO1.

Уровень безопасности 3 Аутентификация, обмен данными, работа с памятью только по AES

Описанный выше подход позволяет использовать карты доступа MIFARE Plus со многими имеющимися на рынке контроллерами СКУД. Современные считыватели, поддерживающие работу с MIFARE Plus, имеют различные интерфейсы подключения к контроллерам, в том числе и распространенный – Wiegand-26. Это позволяет легко и просто переводить действующие СКУД с карт EM-Marine на карты MIFARE Plus. Потребуется только замена считывателей. Контроллеры, программное обеспечение, базы данных сохраняются.

Кодирование 7 байтных uid

В прошлый раз я привёл начальные сведения о картах Mifare.

В этой статье рассмотрим некоторые практические моменты использования карт и брелков Mifare в домофонах.

Рассмотрим сначала самый простой вариант работы. Запись карт или брелков в простом режиме ( без защиты ключами ).

Немного о том как читать и писать карты Mifare.

То есть всё это обойдётся не более чем в 1000 руб. Кстати, к считывателю прилагается карта и брелок, что тоже хорошо для начала работы.

Напомню структуру памяти карты Mifare 1K..

Этот блок называется трейлером ( прицепом ).

Ключ А не читается. Ключ В может читаться ( или не читаться ) при определённой установке битов доступа.

Биты доступа определяют варианты работы с этим сектором ( а точнее, определяют работу с каждым блоком, включая и сам блок «трейлера» ).

Сейчас рассмотрим самый простой случай. Когда ключи доступа А и В заводские ( т. е. равны FF FF FF FF FF FFh ).

Остальные байты блока 0 содержат служебную информацию.

Этот блок пишется на заводе и больше не переписывается.

Например, при чтении 0 блока получаем: 25 79 3E D5 03 08 04 00 85 00 00 00 00 00 00 00. ( это если не включена защита блока 0 )

Если защита включена, то читается половина блока: 25 79 3E D5 ( UID ) + 03 ( BCC ) + 08 ( SAK ) + 04 00 ( ATQA ). То есть можно прочитать половину блока 0.

Обращаю внимание, что первым слева у UID идёт младший байт номера.

То есть ( на самом деле ): UID карты = D5 3E 79 25. BCC = 03 SAK = 08 ATQA = 04 00

( байты UID тут уже перевёрнуты для нормального чтения )

В результате экспериментов выяснилось, что считыватель CP-Z2MF при эмуляции создаёт код ключа DALLAS на основе 3-х старших байт

UID карты ( т. е. D5 3E 79 ). То есть младший байт UID отрезается.

В контроллер же пишется пишется 5.5 байт кода ключа DALLAS. То есть добавляются ещё нули.

Если номер содержит 7 байт ( например, «Ультралайт» ), то обрезается младший и старший байт от UID и пишется в код DALLAS только 5 байт UID.

Кстати, есть отличия и в представлении номера у считывателей с защитой и без.

Опять же в библиотеке MFRC522 есть пример для записи UID в эту заготовку. Считывается номер ( UID ) исходного ключа и записывается в нулевой блок

заготовки Mifare Zero ( OTP, OTP2/0 ). Правда этот пример копирует только сам UID + ВСС ( т. е. не весь блок 0 ).

Как выяснилось, для нормального чтения карты, нужно копировать не только UID.

Алгоритм создания копии ( если исходный ключ был без защиты ) получается такой:

Остаётся проверить откроет такая копия замок или нет.

Нужно сначала узнать ключи доступа к секторам.

Тут есть разные способы:

1. Например, поиск ключей доступа к секторам. Это требует наличия считывателя карт ( ACR122U или дубликатора ТМД-5S ), компьютера, программ для взлома и времени.

расшифровать её ( специальной программой ) и в результате получить ключ доступа.

Сейчас для этого есть такие устройства как Проксмарк, Хамелеон или SMKey. Но этот способ требует выезда к конкретному домофону и

даёт только ключ от того сектора, с которым происходит общение в данном домофоне. Чтобы получить все остальные ключи всё равно придётся прибегнуть

Впрочем, сейчас со взломом ключей всё не так однозначно.

Дело в том, что уязвимость, которая была в старых картах Mifare 1K убрали, да и заготовки OTP2.0 тоже её не имеют.

Отдельно хочу сказать немного о брелках Mifare от фирмы Визит.

Как всегда, эта фирма пошла своим путём и взяла за основу «Ультралайты».

Эти брелки представляют собой самую простую ветку Mifare и вообще не имеют защиты.

Память у них составляет 16 страниц по 4 байта на страницу.

Номер ( UID ) имеет длину 7 байт и находится он в страницах 0 и 1 и один байт на странице 2.

Копию таких брелков можно создать на основе заготовки Mifare_UL, ( UL2.0 или UL3.0 ).

В начальном состоянии байты блокировки и страница OTP содержат нули.

После того, как появились клоны ключей на заготовках Mifare_UL, в Визитах стали применять видоизменённые

брелки Ультралайт с большей памятью ( 20 страниц вместо 16 ).

Поэтому были выпущены новые заготовки UL 2.0 и UL3.0.

Они имеют большую память ( 24 страницы ) и возможность блокирования номера ( UID ) от перезаписи.

Правда заготовки UL2.0 имели кое-какие отличия от нормальных ключей и новые фильтры домофонов Визит стали и их отсеивать.

Кодирование 7 байтных uid

Краткое описание:

Низкоуровневый инструмент NFC для чтения, записи и анализа меток MIFARE Classic RFID

Требуется Android: 4.4+

Русский интерфейс: Нет

версия: 2.1.0 RU

ChipMan RFID Пароль в окнах admin

ChipMan RFID Crack. Спасибо level 001

MIFARE Classic Card Recovery Tools

У кого осталась т.н. Карта зас?анца? Именно так прозвали в народе провалившийся проект «600 туалетов Москвы». Сначала карты принимались к оплате, но упр. компания «Комхоз-сервис» отказалась от карт в пользу наличности, переделав и упростив все кабинки. И это была ошибка. Теперь в туалетах грязь и конская цена в 50р. А вот с картами было бы веселее.. Попытки изучить устройство карт были, но они не увенчались успехом. Было бы неплохо эти попытки повторить и добавить ключи в репозитарий. Ибо очень легко этот проект могут взять за основу нового какого-либо проекта целиком, включая и ключи и оборудование.

шо это троян? чето не стартует (см.аттач)

http://ikey.ru/acr122-soft Как пример.

Но 0 сектор править можно только на Mifare zero.На оригинале не получится.

Выложи на google или яндекс пожалуйста.

BBC калькулятор в MCT. Вводишь туда uid он тебе даст что тебе нужно, проверь на оригинале.Если я правильно вас понял.

Мне-бы хотелось в 5 байт также писать произвольную цифру. Чтобы программа его вообще не контролировала. Такое возможно в какой-то программе?

Да пожалуйста:5 байт это после uid 2 цифры?

Придумай свой uid обычно используются цифры от 0 до 9 и латинские буквы от A до F.(Шестнадцатеричная система счисления)

«Прогони» через калькулятор BBC.Вбей в него uid придуманный и получишь этот 5 байт. Остальное забей по дефолту.

Эта цифра зависит от uid.

Ребята, я вас очень благодарю. Но я знаю что такое расчет контрольной суммы для 5 байта. Мне-же надо чтобы я мог писать любую цифру в 5 байт независимо от рассчитанной калькулятором контрольной суммы. Просто от балды. Какая программа может записать такое? Те что я пробовал сами не позволяют записать неправильный 5 байт. Вот в этом я и прошу вашей помощи.

То есть например записать 21 21 21 21 21 21 21 21 21 21 21 21 21 21 21 21 в нулевой блок. Но программы сами проверяют этот 5 байт и не записывают в карту если он не верный. Нужна такая программа которая не станет проверять и напишет любое число мною от фонаря придуманное в нулевой блок.