проект шифрование и кодирование

Кодирование и шифрование

Просмотр содержимого документа

«Кодирование и шифрование»

Презентация к уроку по информатике в 10 классе на тему «Кодирование и шифрование»

Переход от естественных обозначений к более компактным.

Подавление повторяющихся символов.

Кодирование часто используемых элементов данных.

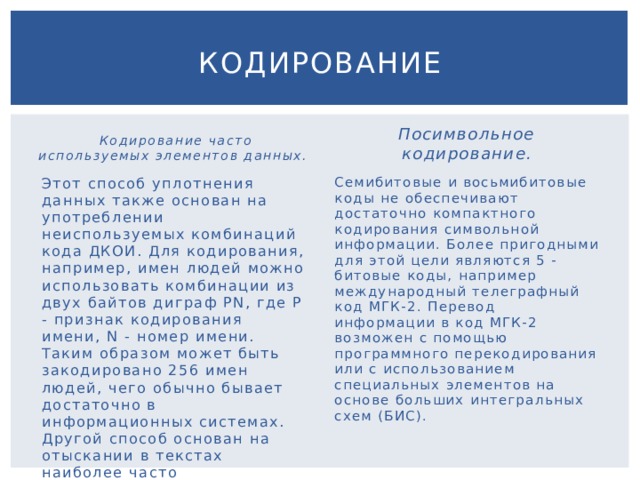

Кодирование двоичным кодом

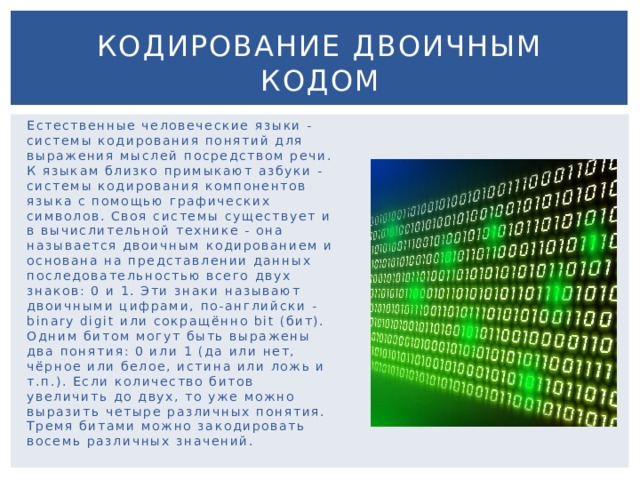

Кодирование целых и действительных чисел

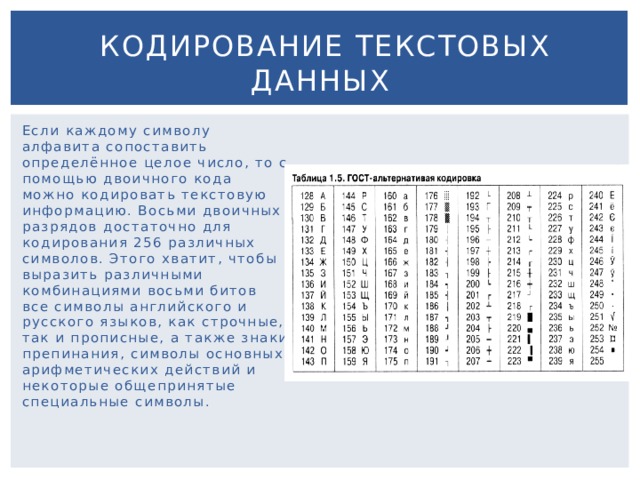

Кодирование текстовых данных

Если каждому символу алфавита сопоставить определённое целое число, то с помощью двоичного кода можно кодировать текстовую информацию. Восьми двоичных разрядов достаточно для кодирования 256 различных символов. Этого хватит, чтобы выразить различными комбинациями восьми битов все символы английского и русского языков, как строчные, так и прописные, а также знаки препинания, символы основных арифметических действий и некоторые общепринятые специальные символы.

Кодирование графических данных

Если рассмотреть с помощью увеличительного стекла чёрно-белое графическое изображение, напечатанное в газете или книге, то можно увидеть, что оно состоит из мельчайших точек, образующих характерный узор, называемый растром. Поскольку линейные координаты и индивидуальные свойства каждой точки (яркость) можно выразить с помощью целых чисел, то можно сказать, что растровое кодирование позволяет использовать двоичный код для представления графических данных. Общепринятым на сегодняшний день считается представление чёрно-белых иллюстраций в виде комбинации точек с 256 градациями серого цвета, и, таким образом, для кодирования яркости любой точки обычно достаточно восьмиразрядного двоичного числа.

Кодирование звуковой информации

Кодирование звуковой информации

Метод таблично волнового (Wave-Table) синтеза лучше соответствует современному уровню развития техники. В заранее подготовленных таблицах хранятся образцы звуков для множества различных музыкальных инструментах. В технике такие образцы называют сэмплами. Числовые коды выражают тип инструмента, номер его модели, высоту тона, продолжительность и интенсивность звука, динамику его изменения, некоторые параметры среды, в которой происходит звучание, а также прочие параметры, характеризующие особенности звучания.

В целом, шифрование состоит из двух составляющих-зашифрование и расшифрование.

С помощью шифрования обеспечиваются три состояния безопасности информации:

Шифрование используется для скрытия информации от неавторизованных пользователей при передаче или при хранении.

Шифрование используется для предотвращения изменения информации при передаче или хранении.

Шифрование используется для аутентификации источника информации и предотвращения отказа отправителя информации от того факта, что данные были отправлены именно им.

Шифрование применяется для хранения важной информации в ненадёжных источниках и передачи её по незащищённым каналам связи. Такая передача данных представляет из себя два взаимно обратных процесса:

· Перед отправлением данных по линии связи или перед помещением на хранение они подвергаются зашифрованию.

· Для восстановления исходных данных из зашифрованных к ним применяется процедура расшифрования.

В симметричных криптосистемах для шифрования и расшифрования используется один и тот же ключ. Отсюда название— симметричные. Алгоритм и ключ выбирается заранее и известен обеим сторонам. Сохранение ключа в секретности является важной задачей для установления и поддержки защищённого канала связи. В связи с этим, возникает проблема начальной передачи ключа (синхронизации ключей). Кроме того существуют методы криптоатак, позволяющие так или иначе дешифровать информацию не имея ключа или же с помощью его перехвата на этапе согласования.

Данная схема решает проблему симметричных схем, связанную с начальной передачей ключа другой стороне. Если в симметричных схемах злоумышленник перехватит ключ, то он сможет как «слушать», так и вносить правки в передаваемую информацию. В асимметричных системах другой стороне передается открытый ключ, который позволяет шифровать, но не расшифровывать информацию. Таким образом решается проблема симметричных систем, связанная с синхронизацией ключей.

Исследовательская работа на тему «Шифрование информации»

Новые аудиокурсы повышения квалификации для педагогов

Слушайте учебный материал в удобное для Вас время в любом месте

откроется в новом окне

Выдаем Удостоверение установленного образца:

Министерство образования Тверской области

1. Актуальность исследовательского проекта……………………………………………… 3

Актуальностью проблемы шифрования данных в сфере криптографии является то, что использование систем шифрования в сфере защиты информации велико и на сегодня существует множество различных алгоритмов позволяющих осуществлять шифрование. Главным критерием каждого метода является его криптостойкость.

Процесс шифрования данных с использованием криптосистемы. Предметы использования: Алфавит – конечное множество используемых для кодирования информации знаков. Текст –упорядоченный набор из элементов алфавита. Шифрование – преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом. Дешифрование – обратный шифрованию процесс. На основе ключа шифрованный текст преобразуется в исходный. Ключ – информация, необходимая для беспрепятственного шифрования и дешифрования текстов.

Понять и изучить возмодные способы и методы шифрования информации.

Необходимость обеспечить секретность информации возникла с самых древних времен. Во многом роль средства переноса секретной информации в древние времена играл язык жрецов. На этом языке записывали сакральные знания, он был доступен только крайне малому числу людей. Большинство ученых связывают появление криптографии с появлением письменности. Используемое в древнейших государствах клинопись, рисуночное и иероглифическое письмо было крайне сложно и требовало длительного обучения, круг грамотных лиц был весьма ограничен. Это позволяло использовать для передачи секретной информации ее письменную запись.

Некоторые из сохранившихся глиняных табличек позволяют предположить что древним был известен прием когда исходное письмо, написанное на глиняной табличке и закрепленное обжигом, покрывалось вторым слоем глины на котором писалось сообщение не содержащие секретных сведений. Подобный прием использовал строитель Александрийского маяка Сострат, который по указанию правителя Египта Птолемея Филадельфа установил в стене табличку с его именем, но сделал ее из штукатурки покрашенной под мрамор. Спустя многие годы слой штукатурки рассыпался и открыл подлинное имя автора одно из чудес света выбитое на камне. Другой подобный прием использовался при отправки писем: рабу брили наголо волосы, писали на голове послание а когда волосы отрастали, отправляли к адресату с маловажным сообщением.

Примеров шифрования информации встречаются в нашей ранней истории не часто. Можно упомянуть послания «Боярину моему верь», а смысл сказанного передавался устно человеком, в верности которого государь не сомневался.

Однако, с самых древних времен использовались и системы шифрования. К наиболее давним, относится использование греческих и латинских алфавитов для записи текстов в русской транскрипции. С XV века активно начали применять Пермскую азбуку, созданную Стефаном Пермским и не получившую широкого распространения.

Кроме того, использовались шифры замены. Система «литорея» предусматривала замены согласных букв на противоположные, пи этом гласные не шифровались. Ее дальнейшее развитие «мудрая литорея» являлась классическим шифром простой замены.

Древнейший документ зашифрованный подобным шифром относится к 1229 году. Значительное количество сведений о его использовании относится к XV-XVIIвекам.

Кроме шифра замены использовались шифр основанный на использовании записи цифр соответствующими буквами русского языка, например 1 – А, 2 – Б и тд. Этот способ записи цифр еще можно встретить на старинных часах, например в Ростовском кремле. Шифр основывался на следующем приеме: буква исходного сообщения кодировалась двумя другими, сумма которых давала порядковый номер требуемого символа. Если сумма двух букв в шифровке не давала номер существующей буквы, то символ читался не зашифрованным.

В 1549 царь Иван Грозный создан посольский приказ, в функции которого входили и вопросы шифрования дипломатической и военной переписки.

Дальнейшее развитие криптографии в России связанно с Петром I. В России самостоятельная криптографическая служба былавпервые организована Петром I. который под влиянием общения с Лейбницом учредил цифирную палату для развития и использования криптографии.

В добавлении к посольскому приказу начинает работать Походная посольская канцелярия. Руководители работой канцелярии видные сподвижники Петра I: Ф.А. Головлин, Г.И. Головкин и П.П. Шафиров. В дальнейшем все криптографические функции были переедены Коллегии иностранных дел. Для организации работ не хуже чем в ведущих европейских государствах в Россию был приглашен Лейбниц.

Петр Iв своей переписке использовал шифр – номенклатор, сочетавший шифр постой замены с кодированием определенных слов отдельными числами. Устойчивость русских шифров повышал тот факт, что статистические особенности русского языка, равно как и сам язык, были не в значительно мере не изучены в странах Западной Европы.

В 1742 главным директором почт был назначен А.П. Бестужева-Рюмина. С этого времени начинается регулярная практика просмотра дипломатической корреспонденции. Это потребовало создания сильной криптоаналитической службы, для взлома иностранных шифров. К работе были привлечены лучшие профессиональные ученые-математики. Первым, кого Бестужев-Рюмин привлек к данной работе стал известный математик Христиан Гольдбах, назначенный 18 марта 1842 года статским советником при Коллегии иностранных дел с окладом в 1500 рублей. Через год Гольдбах смог взломать шифр французского посланника Шетарди, а уже в августе 1743 года он дешифровал более 60 писем французского и прусского дворов (за что получил премию в размере 1000 рублей). В Коллегии иностранных дел над составлением шифров работал сын Леонарда Эйлера – Иван Эйлер. В 1764 году к криптологической деятельности был привлечен другой известный ученый Франц Ульрих Теодор Эпинус, появились первые отечественные специалисты Ерофей и Федор Каржавины. В этот период отечественная криптографическая наука начинает уже опережать западно-европейскую. Во время первой Отечественной войны русским специалистам удалось вскрыт шифр Наполеона.

В 1830 руководителем русского криптологического ведомства П.Л. Шиллингом был создан биграммный шифр. В 1860-х годах отделы шифрования появляются в армии и на флоте. К началу Первой мировой войны для русской армии был создан сложный шифр двойной перестановки с частой сменой ключей.

Весьма упрощенно работу таких машин можно представить следующим образом. По периметру каждого колеса записаны все знаки используемого алфавита, причем на каждом колесе последовательность знаков разная. Все колеса размещены на одной оси и при повороте предыдущего колеса на один знак, (или на один оборот) последующие смещаются на один или несколько знаков, относительно друг друга. Колеса помещены в кожух, имеющий два окна. Через одно окно виден один знак первого колеса, через другое один знак последнего колеса. Поворотом первого колеса в первом окне устанавливается знак текста подлежащий засекречиванию, в последнем окне считывается знак зашифрованного текста. Вращая в том же направлении первый диск устанавливают в окне следующий знак текста и т.д. В такой машине можно реализовать три ключа:

Создание следующего поколения шифрмашин связано с появлением телеграфа и с передачей информации по техническим линиям связи. Для этого было изобретено множество различных кодов, например разнозначный (код Морзе) и равнозначный (код Бодо). Для закрытия этих кодов было предложено множество методов. Математиками были разработаны основные криптологические методы, которые ныне считаются классическими и многие из которых используются до сих пор.

В настоящее время широко известны и другие коды представления символов (букв, цифр и других знаков), такие, как международный телеграфный код № 2, код ASCII (AmericanStandardCodeforInformationInterchange- американский стандартный код для обмена информацией) и другие. Эти коды фактически можно рассматривать, как шифры простой равнозначной замены, где символы заменены равнозначными группами нулей и единиц (каждому символу однозначно соответствует определенная кодовая комбинация в канале связи). Конечно эти коды могут защитить только от лиц у которых нет соответствующего декодирующего устройства (телетайпа или ПЭВМ с аналогичным кодировщиком).Для надежной защиты телеграфных сообщений, после первой мировой войны появились электрические и электромеханические машины. Вначале это были громоздкие релейные системы и машины имеющие колеса с профилированными ребордами. Работа некоторых из них аналогична механическим дисковым шифрмашинам. Однако вместо нанесенных знаков алфавита диски имеют с одной стороны входные электрические контакты (их число равно числу знаков используемого алфавита), а с другой стороны диска столько же выходных контактов. Входные и выходные контакты соединены между собой в хаотичном, но заранее заданном порядке. Контакты смежных дисков обеспечивают надежное электрическое соединение. Ввод текста осуществлялся с клавиатуры, аналогичной клавиатуре пишущей машинки или телетайпа.

В 30-х годах в Швеции появилась весьма компактная и простая в работе шифрмашина « Хагелин». Шифрмашины этой фирмы и их модификации изготовлены в огромном количестве и были на вооружении военных, правительственных и дипломатических органов многих стран мира. Так только для ВС США в период второй мировой войны было заказано около 140 тысяч экземпляров. После войны штаб-квартира фирмы переместилась в Швейцарию, где эта фирма успешно функционирует до сих пор в городе Цуг под названиемCryptoAG.

Перед самой второй мировой войной появились электронные машины. Первые из них были реализованы на электронных лампах и были, по существу, электронными аналогами самых совершенных механических разработок фирмы «Хагелин». Следует заметить, что в качестве кодовых колес можно использовать так называемые «рекуррентные линии задержки», представляющие собой регистр сдвига с несколькими (например двумя) точками съема. Сигналы с этих точек объединяются (сложение по mod2) и подаются на вход регистра.

После войны были построены транзисторные шифрмашины, затем появились машины построенные на основе микроэлектронных интегральных схем. Микроминиатюризация позволила реализовать в относительно компактных шифрмашинах этого поколения исключительно сложные алгоритмы, требующие для своей реализации десятки тысяч электронных элементов, объединенных в сотни регистров и схем. Применение малогабаритной цифровой памяти с большими сроками хранения и объемами хранимой информации позволило снабжать машину впрок большим количеством качественных ключей.

Неоценимый вклад в криптографию внес К. Шеннон, особенно своей работой «Секретность и скрытность», написанной в 1948 г.

В 1976 г. Диффи и Хеллман предложили криптосистемы с открытым ключом. В 1977 г. в США был введен открытый Федеральный стандарт шифрования для несекретных сообщений (DES). В 1989 году вводится открытая отечественная система шифрования GOST.

Одновременно с совершенствованием искусства шифрования (рис. 1.3) шло развитие и криптоанализа, предметом которого является вскрытие криптограмм без знания ключей. Хотя постоянноесоревнование между шифрованием и криптоанализом продолжается и в настоящее время, однако имеется ряд существенных отличий современного этапа от предыдущих, а именно:

1. Широкое использование математических методов для доказательства стойкости шифров или для проведения криптоанализа.

2. Использование средств быстродействующей вычислительной техники.

3. Открытие нового вида криптографии с более «прозрачными» методами криптоанализа (криптография с общедоступным ключом).

4. Появление новых дополнительных функций обеспечения безопасности, помимо шифрования и дешифрования.

5. Использование новейших физических методов в криптографии (динамический хаос, квантовая криптография, квантовый компьютер).

Устройства для обеспечения конфиденциальности речевых сообщений появились значительно позже, чем для текстовых. Однако уже в 1875 году, спустя всего лишь пять лет после изобретения телефона, в США была подана заявка на изобретение, относящееся к закрытию телефонной связи.

В настоящее время для зашифрования телефонных переговоров применяют два принципиально различных метода: преобразование аналоговых параметров речи и цифровое зашифрование. Оба метода предусматривают использование шифрообразующих устройств, аналогичных тем, которые используются в шифрмашинах для обработки текстовых сообщений.

Наиболее фундаментальные работы по защите информации криптографическими методами появились после Второй мировой войны. Сведения об отечественных работах в открытой печати до последних лет не публиковались. Поэтому, обычно, при обучении использовались зарубежные источники. Наиболее известны работы Шеннона, в том числе опубликованный в 1949 г. доклад «Теория связи в секретных системах». В основе этих работ лежат следующие предположения:

Криптограф пытается найти методы обеспечения секретности и (или) аутентичности (подлинности) сообщений.

Криптоаналитик пытается выполнить обратную задачу: раскрыть шифртекст или подделать его так, чтобы он был принят как подлинный.

При этом допускается, что криптоаналитик противника имеет полный шифртекст и ему известен алгоритм шифрования, за исключением секретного ключа.

При разработке методов наиболее надежной защиты информации, криптограф открытого текста и соответствующего ему шифртекста. На основе этого криптоаналитик может навязать фиктивный текст.Возможно также, что криптоаналитик противника, может попытаться навязать ранее полученный шифр-текст вместо фактически передаваемого.допускает также, что криптоаналитик противника может иметь несколько отрывков

В данной разновидности шифра Цезаря ключ задается числом k (0

Наиболее известными являются шифры замены , или подстановки , особенностью которых является замена символов (или слов, или других частей сообщения) открытого текста соответствующими символами, принадлежащими алфавиту шифротекста. Различают одноалфавитную и многоалфавитную замену. Вскрытие одноалфавитных шифров основано на учете частоты появления отдельных букв или их сочетаний (биграмм, триграмм и т. п.) в данном языке. Классические примеры вскрытия таких шифров содержатся в рассказах Э. По «Золотой жук» и А.КонанДойля «Пляшущие человечки».

Шифровальный квадрат Полибия :

Шифр изобрел древнегреческий писатель и историк Полибий. В качестве ключа шифра используется прямоугольная таблица с количеством ячеек равным количеству символов исходного алфавита. Эту таблицу случайным образом заполняют символами этого алфавита. Для получения шифротекста каждый символ исходного текста заменяют на символ, расположенный в том же столбце, но в следующей строке (символы из последней строки заменяют символами из первой строки).

Ниже приведен пример шифровального квадрата Полибия. Фраза «ПРИЙДУ В ДГМА ВОСЬМОГО» в зашифрованном виде будет выглядеть так:

Дешифрованиешифротекста выполняется в обратном порядке – каждую букву шифротекста, используя тот же шифровальный квадрат, заменяют на букву с того же столбца, но строкой выше.

Шифр поворотной решетки:

Для использования шифра, названного поворотная решетка, изготавливают трафарет из прямоугольного листа в клетку (размер 2m х 2k клеток). В этом трафарете вырезают mk клеток так, чтобы при наложении его на чистый лист бумаги того же размера четырмя возможными способами (лицевой и обратной сторонами каждая с поворотом на 180 градусов) вырезы без наложений полностью покрывали бы всю площадь чистого листа. Буквы исходного текста последовательно вписывают в вырезы трафарета по строкам слева направо при каждом из четырех его возможных положений в предварительно установленном порядке. Затем для получения шифротекста считывают полученную таблицу последовательно по строкам или столбцам.

Ключом для прочтения (востановления) исходного текста должен быть сам трафарет (или его описание), информация о последовательности(порядке) его поворотов и особенностей считывания таблицы. Количество возможных трафаретов (решеток) составляет T = 4(mk)!, а длина исходного текста составит n=4mk. Число всех перестановок в тексте такой длины составит (4mk)!, что существенно больше числа ключей T.

Шифр перестановки Скитала:

При шифровании перестановкой открытый текст, как правило, разбивается на блоки равной длины, после чего в каждом таком блоке символы шифруемого текста переставляются по определенному правилу.Различают следующие шифры перестановок:

2. Простые шифрующие таблицы;

3. Шифрующие таблицы с одиночной перестановкой по ключу;

4. Шифрующие таблицы с двойной перестановкой по ключу;

5. Магические квадраты.

Шифр «скитала»удобно реализовать как таблицу определенного размера, в клетки которой построчно записывается весь открытый текст. Шифртекст образуется при чтении символов таблицы по столбцам с первого до последнего. При этом незаполненные ячейки также необходимо считывать. Шифртекст расшифровывается в обратном порядке. Ключом для шифра «скитала» является число строк и столбцов таблицы, поэтому для расшифрования шифртекста необходима такая же таблица как и для шифрования. При дешифрации записываем шифртекст в таблицу размером 7х5 по столбцам, затем считываем по строкам.

Шифрование и кодирование информации. Основные системы кодирования информации.

Новые аудиокурсы повышения квалификации для педагогов

Слушайте учебный материал в удобное для Вас время в любом месте

откроется в новом окне

Выдаем Удостоверение установленного образца:

Описание презентации по отдельным слайдам:

Описание слайда:

по дисциплине «Информатика»

на тему

«Шифрование и кодирование информации. Основные системы кодирования информации.»

Выполнили: студенты 1 курса оп 108 группы

Руководитель: Шапсигов Мурат Мухамедович

Описание слайда:

Содержание:

1. ПРОСТЕЙШИЕ ШИФРЫ (шифр Цезаря, код Цезаря, шифр Гронсфельда, азбука Морзе)

2. ЦИФРОВЫЕ, ТАБЛИЧНЫЕ ШИФРЫ И ШИФРЫ ПЕРЕСТАНОВКИ (квадрат Полибия, шифр Атбаша, шифры с использованием кодового слова, шифр Бэкона, шифр Виженера)

3. ДРУГИЕ ВИДЫ ШИФРОВ (книжный шифр, шифр Масонов)

Описание слайда:

Актуальность темы. Актуальностью проблемы шифрования данных в сфере криптографии является то, что использование систем шифрования в сфере защиты информации велико и на сегодня существует множество различных алгоритмов, позволяющих осуществлять шифрование.

Предмет исследования. Алфавит – конечное множество используемых для кодирования информации знаков. Текст –упорядоченный набор из элементов алфавита. Шифрование – преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом.

Описание слайда:

Цель работы: раскрыть понятие шифрование и кодирование информации, и изучить понятие шифр, шифрования данных, рассмотреть сложные и простейшие системы шифрования.

Для достижения данной цели в работе поставлены следующие задачи:

— рассмотреть простейшие шифры, такие как: шифр Цезаря, шифр Гронсфельда, Азбука Морзе (Код Морзе);

— проанализировать цифровые, табличные шифры и шифры перестановки, такие как: квадрат Полибия, шифр Атбаш, шифр с использованием кодового слова, шифры перестановки, шифр Сцитала, шифр Ришелье, шифр Бэкона, шифр Виженера;

— проанализировать другие виды шифров, редко используемых в шифровании, такие как книжный шифр, шифр Масонов, шифр Королевской арки.

Описание слайда:

1. Шифр — это какая-либо система преобразования текста с секретом (ключом) для обеспечения секретности передаваемой информации.

Описание слайда:

Описание слайда:

Описание слайда:

Описание слайда:

Азбука Морзе

(Код Морзе)

Описание слайда:

Описание слайда:

2.Шифрова́ние

— обратимое преобразование информации в целях сокрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям доступа к ней.

Главным образом, шифрование служит задачей соблюдения конфиденциальности передаваемой информации.

Важной особенностью любого алгоритма шифрования является использование ключа, который утверждает выбор конкретного преобразования из совокупности возможных для данного алгоритма[

Описание слайда:

Описание слайда:

Описание слайда:

Описание слайда:

Описание слайда:

Описание слайда:

ШИФР КОДОВОГО СЛОВА

Принцип шифрования примерно такой же, как у шифра цезаря. Только в этом случае мы сдвигаем алфавит не на определенное число позиций, а на кодовое слово.

Шифр с использованием кодового слова является одним из самых простых как в реализации так и в расшифровывании. Идея заключается в том что выбирается кодовое слово, которое пишется впереди, затем выписываются остальные буквы алфавита в своем порядке.

Шифр с использованием кодового слова WORD.

Исходный алфавит: A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

Алфавит замены: W O R D A B C E F G H I J K L M N P Q S T U V X Y Z

Описание слайда:

Описание слайда:

Описание слайда:

Описание слайда:

Описание слайда:

В этом шифре элементы исходного текста заменяются номерами страниц, строк или столбцов в какой-либо книге, журнале, может быть просто в тексте (тогда может использоваться указатель на номер слова в строке, или даже на определенные буквы).

То есть существует какой-то текст-ключ.

Для верной реализации и у отправителя, и у получателя, должны содержаться идентичные тексты-ключи.

Описание слайда:

Шифрование книжным шифром:

Пример:

Возьмем стихотворение А.С.Пушкина «К Чаадаеву»

Любви, надежды, тихой славы

Недолго нежил нас обман,

Исчезли юные забавы,

Как сон, как утренний туман;

Но в нас горит еще желанье;

Под гнетом власти роковой

Нетерпеливою душой

Отчизны внемлем призванье.

Сделаем указатели на буквы.

Зашифруем слово «книга».

Зашифрованный текст: 4/1, 1/6, 1/5, 2/6, 1/7.

Числитель дроби – номер строки (начиная отсчет сверху),

знаменатель – номер буквы в строке (слева направо).

Описание слайда:

Описание слайда:

Описание слайда:

Заключение

За века своего существования человечество придумало множество способов хранения тайны.

В Древнем Риме, например, чтобы тайно передать письмо, брили голову рабу, писали на коже сообщение, а потом, дождавшись, когда волосы отрастут, отправляли его к адресату.

К счастью, компьютеры, изначально созданные для взлома военных шифров, дают каждому из нас прекрасный способ хранения личных тайн – информацию можно зашифровать.

То, что долгое время было доступно только государственным службам, сегодня может применить любой пользователь.

Описание слайда:

Если Вы считаете, что материал нарушает авторские права либо по каким-то другим причинам должен быть удален с сайта, Вы можете оставить жалобу на материал.

Курс повышения квалификации

Дистанционное обучение как современный формат преподавания

Курс повышения квалификации

Применение облачных сервисов в педагогической практике учителя (практический курс)

Курс профессиональной переподготовки

Информатика: теория и методика преподавания в образовательной организации

Найдите материал к любому уроку, указав свой предмет (категорию), класс, учебник и тему:

также Вы можете выбрать тип материала:

Краткое описание документа:

1. ПРОСТЕЙШИЕ ШИФРЫ (шифр Цезаря, код Цезаря,шифр Гронсфельда, азбука Морзе) 2. ЦИФРОВЫЕ, ТАБЛИЧНЫЕ ШИФРЫ И ШИФРЫ ПЕРЕСТАНОВКИ (квадрат Полибия, шифр Атбаша,шифры с использованием кодового слова, шифр Бэкона, шифр Виженера) 3. ДРУГИЕ ВИДЫ ШИФРОВ (книжный шифр, шифр Масонов)

Общая информация

Похожие материалы

Программы для защиты информации и персонального компьютера

Облачные технологии риски, мифы и инструкции по безопасности

Компьютерная графика как особый вид современного искусства.

Киберпреступления и информационная безопасность информации.

Информационно поисковые системы и их классификация

Защита персональных данных в социальных сетях

Биометрические системы безопасности. Биометрия как способ контроля доступа и защиты информации

Шесть способов решения одной задачи в Microsoft Office Word

Не нашли то что искали?

Воспользуйтесь поиском по нашей базе из

5134172 материала.

Вам будут интересны эти курсы:

Оставьте свой комментарий

Авторизуйтесь, чтобы задавать вопросы.

В пяти регионах России протестируют новую систему оплаты труда педагогов

Время чтения: 2 минуты

В России с начала года выросло количество погибших в ДТП детей

Время чтения: 1 минута

В России разработали программу содействия занятости молодежи до 2030 года

Время чтения: 1 минута

До конца года построят и отремонтируют более 780 школьных дорог

Время чтения: 1 минута

Школы организуют экскурсии и спортивные игры в день выборов

Время чтения: 1 минута

Большинство учителей считают, что поступить на бюджет без репетитора не получится

Время чтения: 1 минута

Подарочные сертификаты

Ответственность за разрешение любых спорных моментов, касающихся самих материалов и их содержания, берут на себя пользователи, разместившие материал на сайте. Однако администрация сайта готова оказать всяческую поддержку в решении любых вопросов, связанных с работой и содержанием сайта. Если Вы заметили, что на данном сайте незаконно используются материалы, сообщите об этом администрации сайта через форму обратной связи.

Все материалы, размещенные на сайте, созданы авторами сайта либо размещены пользователями сайта и представлены на сайте исключительно для ознакомления. Авторские права на материалы принадлежат их законным авторам. Частичное или полное копирование материалов сайта без письменного разрешения администрации сайта запрещено! Мнение администрации может не совпадать с точкой зрения авторов.