в функции какого протокола входит необязательный контроль целостности данных

Мультисервисные сети связи

Как называется система электронной доски объявления

4. Usenet

Сколько классов имеют IP- адреса

2. 5 классов

Достоинство архитектуры ISO

1. высокая степень стандартизации протоколов

2. построения крупномасштабной сети с разнотипным оборудованием

3. упрощение процедуры маршрутизации

4. большой набор сложных протоколов

Какой протокол выполняет динамическую фрагментацию пакетов с различными значениями поля данных кадра

4. TCP

Какой уровень является базовым в архитектуре TCP/IP

4. сетевой

Какая версия протокола IP используется в настоящее время

Какой протокол транспортного уровня ориентирован на создание виртуального соединения

3. TCP

Какой протокол является составной частью протокола IP

1. простой протокол управления сетью

2. протокол обмена управляющими сообщениями

3. протокол передачи файлов

4. протокол разрешения имён

В каком протоколе канального уровня возможна процедура аутентификации

3. PPP

В функции какого протокола входит необязательный контроль целостности данных

1. UDP

В каком поле формата заголовка IP-пакета определяется надёжность

3. тип сервиса

Каково назначение поля «Флаги» в формате заголовка IP-пакета

1. используется при отладке сетей

2. указывает на возможность фрагментации

3. показывает, какому протоколу верхнего уровня принадлежит дейтаграмма

4. используется для распознавания дейтограммы

На прикладном уровне стека TCP/IP взаимодействует протокол

4. SMTP

Достоинство архитектуры TCP/IP

1. возможность работы в реальном масштабе времени

2. упрощение процедуры маршрутизации

3. введение процедур контроля и исправления ошибок в сообщениях

4. применение каналов хорошего качества

Конференция в режиме реального времени, это

3. IRC

Какие протоколы используются в системе Usenet

2. UUCP

Номер порта для службы FTP

3. 21

Длина адреса в протоколе IPv6 равна

4. 128 бит

Максимальная длина IP-дейтаграммы

2. 576 байт

Сколько полей содержит заголовок UDP-дейтаграммы

Адресное поле протокола PPP имеет вид

2. 11111111

Алгоритм скользящего окна используется в протоколе

4. TCP

Сколько уровней адресации в IPv6

Год становления глобальной сети Internet

3. 1986

Протокол, используемый для получения сообщений электронной почты с сервера

3. POP3

Сколько байт содержит блок данных процедуры TELNET

Какой протокол позволяет только распознать начало и конец IP- пакета

3. SLIP

Доменный адрес это

4. символьный адрес

Протокол удалённого доступа это

Компьютерные технологии (архив 2012г. КГУ, Богомолов)

Лекция 12. Контроль целостности данных. Хеш-функции. Имитовставка. ЭЦП. Аутентификация. Протоколы AAA.

Контроль целостности данных.

Методы контроля целостности данных:

Полная копия данных.

Создаются полные копии данных и потом сверяются.

Рис. Контроль целостности с помощью полной копии данных

Контрольная сумма.

Рис. Контроль целостности с помощью контрольной суммы

Примеры контрольных сумм: CRC8, CRC16, CRC32

исходный текст: Контроль целостности данных

crc32 (длина 32 бита)

Рис. Основная задача хеш функций

Вычисляют хеш шифрованием данных блочным алгоритмом в режимах CBC, но со стандартным (известным) ключом. Хешем является последний шифрованный блок.

ГОСТ Р 34.11-94

Рис. Вычисление хеш по ГОСТ Р 34.11-94 (сравните с CBC)

h — значение хеш-функции сообщения M

Ключи для f-функции генерятся стандартным образом, что бы все пользователи могли вычислить одинаковые хеш для одних и тех же файлов.

исходный текст: Контроль целостности данных

sha1 (длина 160 бит)

sha224 (длина 224 бит)

sha256 (длина 256 бит)

sha384 (длина 384 бит)

sha512 (длина 512 бит)

ГОСТ Р 34.11-94 (длина 256 бит)

Имитовставка (MAC, message authentication code — код аутентичности сообщения)

Вычисляют имитовставку шифрованием данных блочным алгоритмом в режимах CBC. Имитовставкой является последний шифрованный блок.

Рис. Вычисление имитовставки

Имитовставка по ГОСТ 28147-89

Длина имитовставки от 1 до 32 бит.

Открытый текст TO разбивается на блоки длиной 64 бита. Последний блок в случае необходимости дополняется нулями.

Первый блок

Первые 32 бита получившегося блока составляют имитовставку. Спецификация шифра предусматривает использование в качестве имитовставки и меньшее количество бит по желанию, но не большее.

Рис. Проблема имитовставки

Получатель должен знать ключ, и этот ключ позволяет ему генерировать сообщения с тем же значением имитовставки, что и у присланного сообщения, таким образом, имитовставка на основе симметричного шифра не дает знания — отправитель или получатель сформировал эту имитовставку.

Отсюда следует, что имитовставка на основе симметричного шифра не может заменять собой электронную подпись!

Рис. Создание и проверка ЭЦП

Аутентификация

Аутентификация (Authentication) — проверка принадлежности субъекту доступа по предъявленному им идентификатору (пароль, ключ и т.д.); подтверждение подлинности.

Рис. Методы аутентификации

Аутентификация по многоразовым паролям

Используется один пароль многократно.

Хотя аутентификация может использоваться не только к удаленным системам, методы аутентификации будем рассматривать сразу на примерах к удаленным системам

Протоколы аутентификации

PAP (Password Authentication Protocol)

Недостатки и пути решения:

Решение проблемы «подбора паролей» :

Почему эти пароли плохие:

Наиболее хорошим вариантом являются пароли построенные на фразах:

Рис. Хорошие пароли

Решение проблемы «просмотра паролей в системе» :

Рис. Пароли не хранятся в системе, а хранятся их хэши

Пароли в системе не хранятся, при этом пользователь проходит аутентификацию по паролю.

В большинстве современных систем именно так и сделано. Не только в ОС, но и в СУБД, форумах, сайтах и т.д.

Решение проблемы «перехвата паролей при передачи»:

Рис. Шифрование передаваемых паролей

В настоящее время чаще всего для шифрования паролей используется протокол SSL ( Secure Sockets Layer — уровень защищённых сокетов, http://ru.wikipedia.org/wiki/SSL).

Протоколы аутенти фикации вызов-ответ

CHAP (Challenge Handshake Authentication Protocol)

Основан на вычислении имитовставки по алгоритму HMAC, роль симметричного ключа выполняет пароль.

Рис. Протокол CRAM

В CRAM вместо пароля на сервере может хранится хэш.

Digest access authentication (DIGEST-MD5)

Схема аналогичная CHAP.

HA1 = MD5( «Mufasa:testrealm@host.com:Circle Of Life» )

= 939e7578ed9e3c518a452acee763bce9

HA2 = MD5( «GET:/dir/index.html» ) = 39aff3a2bab6126f332b942af96d3366

Response = MD5( «939e7578ed9e3c518a452acee763bce9:\

dcd98b7102dd2f0e8b11d0f600bfb0c093:\

00000001:0a4f113b:auth:\

39aff3a2bab6126f332b942af96d3366″ )

Взаимная аутентификация

Т.к. сервер может быть ложным, необходимо провести взаимную аутентификацию.

Рис. Протокол взаимной аутентификации

Аутентификация по одноразовым паролям (One-time password)

Различные подходы к созданию одноразовых паролей:

Одноразовые пароли клиент может получать:

Рис. пример банковской карты

Многофакторная аутентификация

Иногда используются сразу несколько методов аутентификации.

Например: электронный ключ и логин.

При использовании SIM-карт в мобильных телефонах. Субъект вставляет свою SIM-карту в телефон и при включении вводит свой PIN-код (пароль).

В случае банковской карты. Субъект вставляет свою банковскую карту в банкомат и вводит свой PIN-код (пароль).

Протоколы AAA

AAA ( Authentication, Authorization, Accounting ) — используется для описания процесса предоставления доступа и контроля за ним.

Рис. Для чего нужен протокол AAA

Представьте организацию (например университет) с множеством систем (серверы, АТС, WI-FI, здания, помещения и т.д.). Необходимо регистрировать в каждой системе одного и того-же пользователя. Чтобы этого не делать, ставится сервер AAA и все пользователи регистрируются только в нем. Все системы организации обращаются к серверу AAA.

Основные протоколы AAA:

Наибольшее распространение получил RADIUS ему на смену создан DIAMETER. Закрытые протоколы не выдерживают конкуренции.

RADIUS ( Remote Authentication in Dial-In User Service )

Протокол опубликован в 1997, был опубликован как RFC 2058 и RFC 2059.

Последние версии (2012) RFC 2865 (rus PDF) и RFC 2866 (rus PDF).

Основные особенности:

Рис. Запрос клиента и варианты ответа сервера RADIUS

Пользователь посылает свои данные для аутентификации и авторизации серверу (FTP,POP,WWW,PROXY и т.д.), такие серверы называются Network Access Server (NAS).

Сервер NAS и сервер RADIUS используют общий секретный ключ (для аутентификации друг друга, и хэширования открытых паролей пользователей).

NAS (клиент) формирует запрос серверу RADIUS Access Request, сервер RADIUS может ответить:

Ответ Access-Challenge может использоваться для посылки случайного числа пользователю, для дальнейшего хеширования его с паролем (см. CHAP).

При выполнении всех условий в отклик Access-Accept включается список всех конфигурационных параметров для данного пользователя.

К таким параметрам относятся тип сервиса (например, SLIP, PPP, Login User) и все требуемые для предоставления этого сервиса значения.

Для протоколов SLIP и PPP могут включаться такие параметры, как

Взаимодействие с PAP и CHAP

CHAP

DIAMETER

Таблица. Сравнение протоколов Diameter и RADIUS

Идентификация и аутентификация. Протокол Kerberos

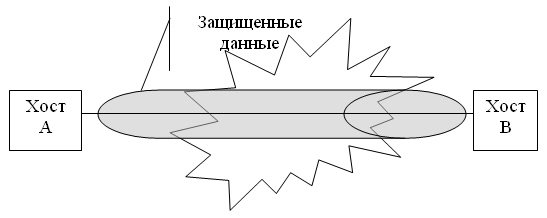

Протокол IPSec

Операционные системы семейства Windows 2000 и выше имеют встроенную поддержку протокола IPSec. С точки зрения многоуровневой модели защиты, этот протокол является средством защиты уровня сети.

Архитектура IPSec является открытой, что, в частности, позволяет использовать для защиты передаваемых данных новые криптографические алгоритмы и протоколы, например соответствующие национальным стандартам. Для этого необходимо, чтобы взаимодействующие стороны поддерживали эти алгоритмы, и они были бы стандартным образом зарегистрированы в описании параметров соединения.

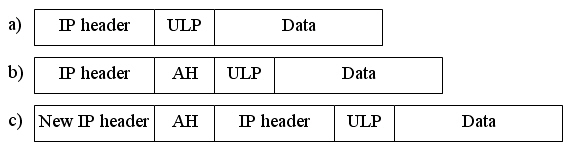

Два протокола, входящие в состав IPSec это:

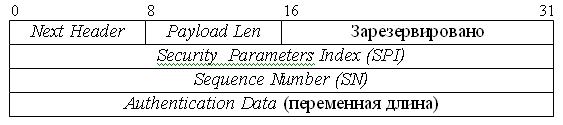

Протокол AH

Поле Payload Len указывает длину заголовка AH в 32-битных словах. Далее 16 бит зарезервировано.

Поле SPI содержит значение индекса параметров защиты, по которому получатель сможет найти нужный SA. Нулевое значение SPI показывает, что для данного пакета SPI не существует.

Поле Sequence Number было введено в RFC 2402. Значение счетчика, содержащееся в этом поле, может использоваться для защиты от атак путем повторных посылок перехваченных пакетов. Если функция защиты от повторов активирована (а это указывается в SA), отправитель последовательно наращивает значение поля для каждого пакета, передаваемого в рамках данной ассоциации (соединения, использующего единый SA).

Поле Authentication Data, как уже указывалось ранее, хранит значение ICV.

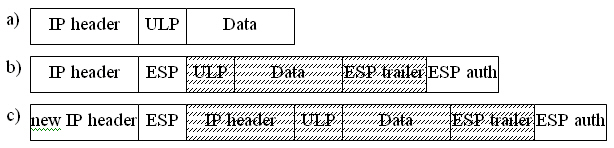

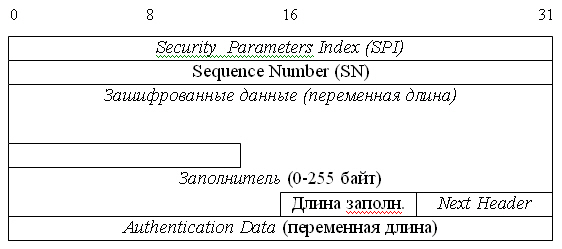

Протокол ESP

Если AH обеспечивает защиту от угроз целостности передаваемых данных, то ESP также может обеспечивать и конфиденциальность.

Так же как и AH, ESP может работать в транспортном и туннельном режимах. На рис. 5.12 изображены варианты его использования (штриховкой выделены фрагменты пакета, которые защищаются с помощью шифрования). Для ESP определен следующий перечень обязательных алгоритмов, которые должны поддерживаться во всех реализациях:

После заполнителя идут поля, содержащие значение длины заполнителя и указание на протокол более высокого уровня. Четыре перечисленных поля (данные, заполнитель, длина, следующий протокол) защищаются шифрованием.

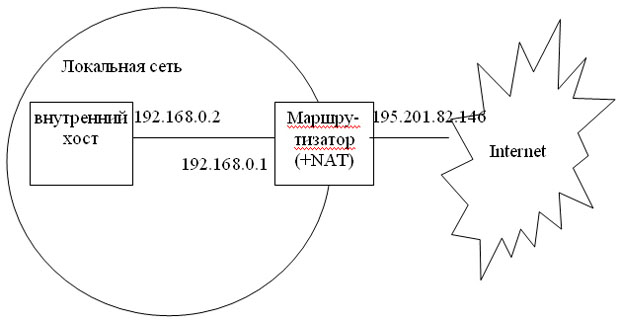

IPSec и NAT

Рассмотрим пример использования NAT рис. 5.14. В данном случае, во внутренней сети используются частные адреса 192.168.0.x. С компьютера, с адресом 192.168.0.2 обращаются во внешнюю сеть к компьютеру с адресом 195.242.2.2. Пусть это будет подключение к web-серверу (протокол HTTP, который использует TCP порт 80).

| Протокол | Внутренний локальный ip адрес : порт | Внутренний зарегистрированный ip-адрес: порт | Внешний ip адрес: порт |

| TCP | 192.168.0.2: 2001 | 195.201.82.146: 2161 | 195.242.2.2 : 80 |

При прохождении пакета через маршрутизатор, выполняющий трансляцию адресов, ip-адрес отправителя (192.168.0.2) будет заменен на адрес внешнего интерфейса маршрутизатора (195.201.82.146), а в таблицу трансляции адресов будет добавлена запись, аналогичная приведенной в таблице 5.1.

В функции какого протокола входит необязательный контроль целостности данных

Тест (с ответами) «ОСНОВЫ ТЕХНОЛОГИИ СЕТИ ИНТЕРНЕТ»

2. Отличие архитектур ISO и TCP/IP состоит в:

4. Достоинство архитектуры ISO :

5. Недостаток архитектуры ISO :

6. Достоинство архитектуры TCP/IP:

7. Недостаток архитектуры TCP/IP:

8. Сфера применения архитектуры ISO :

9. Сфера применения архитектуры TCP/IP:

10. Первой вычислительной сетью была:

11. Год становления глобальной сети Internet:

12. Что представляет собой сеть Internet:

13. Сколько классов имеют IP- адреса:

14. Доменный адрес это:

15. Количество бит, из которых состоит IP v 4- адрес:

16. Тип маршрутизации, применяемой в сети Internet:

17. Внутренний протокол маршрутизации:

18. Внешний протокол маршрутизации:

19. Стек протоколов – это

20. Сколько уровней в стеке TCP/IP?

21. Каким уровням OSI соответствует уровень сетевого интерфейса стека TCP/IP?

22. Какой уровень отвечает за прием дейтаграмм и передачу их по сети?

23. Назначение транспортного уровня:

24. Назовите протокол канального уровня:

25. Какой протокол позволяет только распознать начало и конец IP- пакета?

26. Сколько фаз имеет процедурная характеристика протокола РРР?

27. В каком протоколе канального уровня возможна процедура аутентификации?

28. Какой уровень является базовым в архитектуре TCP/IP?

29. Какой протокол выполняет динамическую фрагментацию пакетов с различными значениями поля данных кадра?

30. Протокол IP относится к:

31. Какая версия протокола IP используется в настоящее время?

32. В каком поле формата заголовка IP-пакета определяется надёжность?

33. Максимальная длина IP-дейтаграммы:

34. Каково назначение поля «Флаги» в формате заголовка IP-пакета:

35. Назовите максимальное время существования IP-дейтаграммы в сети:

36. Какое поле заголовка IP-пакета является необязательным?

37. Какой протокол является составной частью протокола IP?

38. Длина адреса в протоколе IPv6 равна

39. Сколько уровней адресации в IPv6?

40. Заголовок какого сетевого протокола имеет фиксированную длину?

41. Какое поле используется для нестандартного обслуживания в протоколе IPv6?

42. Какой заголовок предназначен для обеспечения конфиденциальности информации в протоколе IPv6?

43. UDP – это протокол:

44. Сколько полей содержит заголовок UDP-дейтаграммы?

45. В функции какого протокола входит необязательный контроль целостности данных?

46. Какой протокол транспортного уровня ориентирован на создание виртуального соединения?

47. Сегмент – это единица данных протокола:

48. Какое поле заголовка TCP-протокола даёт возможность управлять количеством данных?

49. Данные поля «Указатель срочности» заголовка TCP-протокола анализируются, если установлен флаг:

50. Взаимодействие между прикладными программами и транспортным протоколом осуществляется через:

51. Преимущество технологии «Клиент – сервер»:

52. Номер порта для службы FTP:

53. Режим передачи данных протокола FTP используемый по умолчанию, это:

54. Какой протокол применяется для функционирования службы передачи файлов с использованием транспортного протокола UDP?

55. Сколько байт содержит блок данных процедуры TELNET?

56. Когда программа telnet позволяет работать без буферизации данных?

57. Протокол удалённого доступа это:

58. На каком уровне OSI размещается протокол TELNET?

59. Как называется система электронной доски объявления?

60. Какие протоколы используются в системе Usenet?

61. Конференция в режиме реального времени, это:

62. Какая поисковая система, специализируется на поиске изображений в Интернете?

63. Поисковая система, не использующаяся в настоящее время, это:

64. Форма, позволяющая связывать слова, рисунки, звуки называется:

65. Время появления электронной почты?

66. Протокол, используемый для получения сообщений электронной почты с сервера:

67. Преимущество электронной почты:

68. Адрес электронной почты состоит из:

69. Заголовок почтового сообщения в сети Internet:

70. Протокол NNTP – это:

71. Основной протокол передачи почтовых сообщений в Internet:

72. Протокол SMTP обеспечивает несколько режимов доставки почтовых сообщений, а именно:

73. Алиас (Alias) – это:

74. Протокольный шлюз:

75. Шлюзы, которые включаются между сетями с одинаковыми протоколами нижних уровней, начиная с транспортного, но отличаются правилами адресации присвоения имён пользователям, называют:

76. Для защиты от ошибок в архитектуре ISO выделяется уровень:

77. За маршрутизацию в сети отвечает уровень:

78. Класс IP адресов, который определен для сетей с числом хостов менее 256:

79. К какому классу IP адресов относятся сети, первый октет которых находится в диапазоне 128-191:

80. IP адрес, первый октет которого равен 127 используется для:

81. Маршрутизация, при которой передача данных из узла происходит во всех направлениях, кроме того, по которому поступили данные, называется:

82. Маршрутизация, при которой все маршрутизаторы равноправны, называется:

83. Протокол маршрутизации, который использует алгоритм достижимости, это

84. На прикладном уровне стека TCP / IP взаимодействует протокол:

86. Максимальная длина поля информации протокола PPP равна:

87. Адресное поле протокола PPP имеет вид:

91. Фрагментация пакетов осуществляется на уровне:

92. В протоколе IPv 6 поле «Тип потока» применяется для:

93. Информация, необходимая для обратной сборки пакета хранится в следующем дополнительном заголовке IPv 6:

94. Поле «Управляющее флаги» TCP сегмента содержит бит, означающий запрос на повторное соединение, это:

95. Алгоритм скользящего окна используется в протоколе:

96. Брандмауэр – необходим для:

98. Осуществляет доставку данных по возможности, или с максимальными усилиями, протокол уровня:

99. Единица данных протокола UDP называется:

100. Поле заголовка TCP указывающее максимальный номер байта в полученном сегменте, увеличенный на единицу, это: