включить поддержку ldpc кодирования

Мониторинг сетей 802.11n, 802.11ас и 802.11ax

Захват пакетов определенного стандарта требует наличия адаптера соответствующего или более нового стандарта. Например, захват пакетов стандарта 802.11ас требует наличия адаптера 802.11ас или 802.11ax. Вы не можете производить захват пакетов стандарта 802.11ac, используя адаптер стандарта 802.11n. Список совместимых адаптеров можно найти на странице загрузки CommView for WiFi на нашем веб-сайте. В зависимости от конфигурации анализируемой беспроводной сети 802.11n/ac/ax, к адаптеру могут быть применимы дополнительные требования. Такие требования подробно описаны ниже.

MIMO, пространственные потоки и Transmit Beamforming

Для уменьшения влияния этих факторов, специфичных для сетей 802.11n/ac/ax, рассмотрите следующие варианты:

· Найдите наилучшее местоположение ноутбука с запущенной программой CommView for WiFi. Поворачивая или передвигая ноутбук даже на небольшое расстояние (несколько сантиметров), можно очень сильно улучшить или ухудшить качество принимаемого сигнала. Более того, даже положение вашего тела или поднятая рука могут влиять на количество CRC-ошибок.

Важно помнить о том, что возможности вашего адаптера в плане количества поддерживаемых пространственных потоков должны превышать или соответствовать возможностям анализируемой беспроводной сети. Другими словами, вы не сможете перехватить пакеты, посылаемые трехпоточной точкой доступа трехпоточному клиенту, используя адаптер, который поддерживает только один или два пространственных потока (но вы можете перехватывать, например, пакеты, посылаемые от двухпоточной точки доступа к двухпоточному клиенту, используя трехпоточный адаптер). Число поддерживаемых пространственных потоков легко определить, если просмотреть спецификацию адаптера. Например, для устройств стандарта 802.11ac, максимальная поддерживаемая скорость 433 Мбит/с означает однопототочный адаптер, 876 Мбит/с означает двухпототочный адаптер, 1300 Мбит/с означает трехпототочный адаптер.

Технология Channel Bonding (связывание каналов) в диапазоне 2,4 ГГц

Инженер по беспроводным сетям, работающий в различных регионах мира, может столкнуться с проблемой, когда региональные ограничения его оборудования могут не совпасть с ограничениями беспроводной сети, которую нужно проанализировать. Например, беспроводная сеть 802.11n, расположенная на территории Германии и работающая на канале №9, будет использовать «связку» каналов №9 и №13. В то же время, для адаптера беспроводной сети, купленного в Канаде, вторичным каналом в этой ситуации должен быть канал №5. По этой причине при мониторинге вышеуказанной сети адаптер просто «не увидит» 40-мегагерцовые потоки данных в беспроводном анализаторе. Для разрешения этой ситуации мы рекомендуем приобретать оборудование с идентичными ограничениями, либо же включить Втор. канал ниже первичного в режиме 40 MГц на панели Захват в главном окне программы. Когда эта настройка включена, частота вторичного канала, используемая адаптером, будет ниже частоты первичного канала, даже если это не требуют региональные установки адаптера.

Технология Channel Bonding в диапазоне 5 ГГц

Кодирование BCC и LDPC

Содержание

История

Приложения

В 2008 годе LDPC бить сверточные турбокоды как прямая коррекция ошибок системы (ПИО) для МСЭ-Т G.hn стандарта. G.hn предпочел коды LDPC турбокодам из-за их меньшей сложности декодирования (особенно при работе со скоростями передачи данных, близких к 1,0 Гбит / с), а также потому, что предложенные турбокоды демонстрируют значительный минимальный уровень ошибок в желаемом диапазоне работы.

Коды LDPC также используются для 10GBASE-T Ethernet, который передает данные со скоростью 10 гигабит в секунду по кабелям витой пары. С 2009 года коды LDPC также являются частью стандарта Wi-Fi 802.11 в качестве дополнительной части 802.11n и 802.11ac в спецификации PHY с высокой пропускной способностью (HT).

Оперативное использование

Игнорируя любые строки, выходящие за пределы изображения, существует восемь возможных шестибитных строк, соответствующих допустимым кодовым словам: (т.е. 000000, 011001, 110010, 101011, 111100, 100101, 001110, 010111). Этот фрагмент кода LDPC представляет трехбитовое сообщение, закодированное как шесть битов. Здесь используется избыточность для увеличения шансов восстановления после ошибок канала. Это линейный код (6, 3) с n = 6 и k = 3.

Снова игнорируя строки, выходящие за пределы изображения, матрица проверки на четность, представляющая этот фрагмент графа, имеет вид

В этой матрице каждая строка представляет одно из трех ограничений проверки на четность, а каждый столбец представляет один из шести битов принятого кодового слова.

Шаг 2: Ряд 1 добавлен к ряду 3.

Шаг 3: строки 2 и 3 меняются местами.

Шаг 4: Ряд 1 добавляем к ряду 3.

Битовая строка «101» находится как первые 3 бита кодового слова «101011».

Пример кодировщика

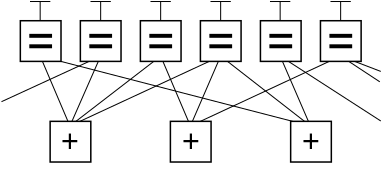

На рисунке 1 показаны функциональные компоненты большинства кодеров LDPC.

Во время кодирования кадра биты входных данных (D) повторяются и распределяются по набору составляющих кодеров. Составляющие кодеры обычно являются накопителями, и каждый накопитель используется для генерации символа четности. Единственная копия исходных данных (S 0, K-1 ) передается с битами четности (P), чтобы составить кодовые символы. S битов от каждого составляющего кодера отбрасываются.

Бит четности может использоваться в другом составляющем коде.

В примере с использованием кода DVB-S2 со скоростью 2/3 размер кодированного блока составляет 64800 символов (N = 64800) с 43200 битами данных (K = 43200) и 21600 битами четности (M = 21600). Каждый составляющий код (контрольный узел) кодирует 16 бит данных, за исключением первого бита четности, который кодирует 8 битов данных. Первые 4680 битов данных повторяются 13 раз (используются в 13 кодах четности), а остальные биты данных используются в 3 кодах четности (нерегулярный код LDPC).

Для сравнения, в классических турбокодах обычно используются два составляющих кода, сконфигурированных параллельно, каждый из которых кодирует весь входной блок (K) битов данных. Эти составные кодеры представляют собой рекурсивные сверточные коды (RSC) средней глубины (8 или 16 состояний), которые разделены перемежителем кода, который перемежает одну копию кадра.

Код LDPC, напротив, использует параллельно множество составляющих кодов (аккумуляторов) низкой глубины, каждый из которых кодирует только небольшую часть входного кадра. Многие составляющие коды можно рассматривать как множество «сверточных кодов» с низкой глубиной (2 состояния), которые связаны посредством операций повтора и распределения. Операции повтора и распределения выполняют функцию перемежителя в турбо-коде.

Возможность более точного управления соединениями различных составляющих кодов и уровнем избыточности для каждого входного бита дает большую гибкость в разработке кодов LDPC, что в некоторых случаях может привести к лучшей производительности, чем турбокоды. Турбо-коды по-прежнему работают лучше, чем LDPC, при низких скоростях кода, или, по крайней мере, конструкция хорошо работающих кодов с низкой скоростью проще для турбо-кодов.

На практике оборудование, которое формирует аккумуляторы, повторно используется в процессе кодирования. То есть, как только первый набор битов четности сгенерирован и биты четности сохранены, то же самое аппаратное накопительное оборудование используется для генерации следующего набора битов четности.

Расшифровка

Как и в случае с другими кодами, декодирование с максимальной вероятностью кода LDPC в двоичном симметричном канале является NP-полной проблемой. Оптимальное декодирование NP-полного кода любого полезного размера нецелесообразно.

Декодирование кодов SPC часто упоминается как обработка «узла проверки», а перекрестная проверка переменных часто упоминается как обработка «узла переменной».

В практической реализации декодера LDPC наборы кодов SPC декодируются параллельно для увеличения пропускной способности.

Напротив, распространение убеждений по каналу двоичного стирания особенно просто, если оно состоит из итеративного удовлетворения ограничений.

Например, предположим, что действительное кодовое слово 101011 из приведенного выше примера передается по двоичному каналу стирания и принимается со стертыми первым и четвертым битами, что дает «01» 11. Поскольку переданное сообщение должно удовлетворять кодовым ограничениям, сообщение может быть представлено путем записи полученного сообщения в верхней части графа факторов.

В этом примере первый бит еще не может быть восстановлен, потому что все связанные с ним ограничения имеют более одного неизвестного бита. Чтобы продолжить декодирование сообщения, необходимо определить ограничения, связанные только с одним из стертых битов. В этом примере достаточно только второго ограничения. Рассматривая второе ограничение, четвертый бит должен быть равен нулю, поскольку только ноль в этой позиции будет удовлетворять ограничению.

Затем эта процедура повторяется. Новое значение четвертого бита теперь можно использовать вместе с первым ограничением для восстановления первого бита, как показано ниже. Это означает, что первый бит должен быть единицей, чтобы удовлетворить крайнему левому ограничению.

Этот результат может быть подтвержден путем умножения исправленного кодового слова r на матрицу проверки на четность H :

Поскольку результатом z ( синдромом ) этой операции является нулевой вектор размером 3 × 1, результирующее кодовое слово r успешно проверяется.

После завершения декодирования исходные биты «101» сообщения могут быть извлечены путем просмотра первых 3 бита кодового слова.

Хотя этот пример стирания является иллюстративным, он не показывает использование декодирования с мягким решением или передачи сообщений с мягким решением, которые используются практически во всех коммерческих декодерах LDPC.

Обновление информации об узле

Интуиция, лежащая в основе этих алгоритмов, заключается в том, что узлы переменных, значения которых изменяются больше всего, должны быть обновлены в первую очередь. Высоконадежные узлы, величина логарифмического отношения правдоподобия (LLR) которых велика и существенно не меняется от одного обновления к другому, не требуют обновлений с той же частотой, что и другие узлы, знак и величина которых колеблются в более широких пределах. Эти алгоритмы планирования показывают более высокую скорость сходимости и более низкие минимальные уровни ошибок, чем те, которые используют лавинную рассылку. Эти более низкие минимальные уровни ошибок достигаются за счет способности алгоритма информированного динамического планирования (IDS) преодолевать захват наборов близких кодовых слов.

Построение кода

Построение конкретного кода LDPC после этой оптимизации делится на два основных типа методов:

Построение с помощью псевдослучайного подхода основывается на теоретических результатах, которые для большого размера блока случайное построение дает хорошие характеристики декодирования. В общем, псевдослучайные коды имеют сложные кодеры, но псевдослучайные коды с лучшими декодерами могут иметь простые кодеры. Часто применяются различные ограничения, чтобы гарантировать, что желаемые свойства, ожидаемые при теоретическом пределе бесконечного размера блока, возникают при конечном размере блока.

Комбинаторные подходы могут использоваться для оптимизации свойств кодов LDPC небольшого размера или для создания кодов с помощью простых кодировщиков.

Коды LDPC против турбокодов

Грабли вай фая: как не нужно настраивать беспроводную сеть

Давайте, наконец, побеседуем о сельхозинвентаре в беспроводных сетях. Ведь эту интересную тему так редко обсуждают! А ведь неопытных пользователей на пути настройки Wi-Fi связи подстерегает просто масса коварных «граблей». Осторожно, не наступите!

Чужой экспириенс. Или чуждый?

Поэтому всегда помните, чему учил великий дедушка Эйнштейн: «все относительно и зависит от точки зрения наблюдателя». Руководствуйтесь принципом «доверяй, но проверяй», и не ошибетесь. Ведь какова единственно верная настройка применительно к конфигурации вашего оборудования, можете установить только вы сами, проверив работу той или иной функции на практике. Учитывайте, что даже так называемое «общепринятое» или «общественное» мнение может быть ошибочным. Именно так когда-то было с пресловутым инцидентом с QoS, который якобы «отъедал» 20% пропускной способности компьютерной сети. И который все дружно кинулись отключать, потому что один «великий эксперт» из интернета совершенно неправильно понял разработчиков Microsoft, а у тех как обычно «не было времени объяснять». И куча человеко-часов труда была растрачена разными (и даже очень умными) людьми на абсолютно напрасное ковыряние в сетевых настройках. Признаться, и ваш покорный слуга согрешил с QoS по молодости лет. Прекрасное было время.

Так, быстренько прогоняем ностальгию! Ведь нам вообще в другую сторону: у нас пробежка по беспроводным граблям.

Гребемся в безопасности: уйма настроек, которые… Не нужны.

Помнится в статье, касающейся раздачи Wi-Fi с телевизора, я поддержал компанию LG в ее подходе к безопасности сети. Все возможности пользователя по настройке безопасности были ограничены единственной опцией смены пароля! И на самом gagadget, и на сайтах «спионеривших» данную статью, непременно находились мастера тонкой настройки безопасности, гневно осуждающие такой подход. Им, видите ли, подавай разнообразие настроек! Видимо в глубине души, где-то очень глубоко, эти люди чувствуют себя великими гуру-учителями дзен безопасности. Но нирвана заядлых настройщиков разрывается о суровую действительность реального мира.

Какие настройки безопасности предлагает нам Wi-Fi сеть? Это построение защиты в соответствии со стандартами WEP, WPA и WPA2 при использовании алгоритмов шифрования TKIP и AES.

Стандарты WPA имеют простой режим, он же WPA-Personal, он же Pre-Shared Key (WPA-PSK) и расширенный режим аутентификации, он же WPA-Enterprise.

Пробежимся по ним, лавируя между граблями. Метод защиты WEP (Wired Equivalent Privacy) вы можете использовать, только если хотите предоставить соседским мальчишкам реальный шанс опробовать свои силы во взломе беспроводных сетей. Если они талантливы – управятся за считанные минуты. Если очень ленивы – справятся за день, с перерывом на обед. Думаю, такой вариант безопасности сети на сегодня не устраивает 99,99999% пользователей, кроме тех редких чудаков, которые пишут комментарии, откладывая Букварь.

WPA (Wi-Fi Protected Access) – более сильная штука в плане защиты. Согласно стандарту IEEE 802.11i при использовании защищенного беспроводного доступа WPA применяется временный протокол целостности ключа TKIP (Temporal Key Integrity Protocol). Это звучит так прекрасно! И сеть была бы на замке, если не учитывать «но». Первое «но» прозвучало еще в 2008 году, когда умными людьми был предложен способ взлома ключа TKIP за несколько минут, что позволяло перехватывать данные в сети. А в 2009 году японцы занимались в университете непонятно чем, и нашли способ гарантированного взлома WPA сетей. WPA, давай до свиданья!

Картина с безопасностью Wi-Fi была бы совсем безрадостной, если бы уже почти десять лет обязательным условием для сертификации любых Wi-Fi устройств не являлась поддержка протокола защищенного беспроводного доступа WPA2, использующего алгоритм шифрования AES (Advanced Encryption Standard). Именно благодаря уникальному сочетанию WPA2+AES современная беспроводная сеть может быть надежно защищена. Если пользователь не какал, простите, на ее безопасность.

Что касается режимов WPA-Personal и WPA-Enterprise. Если первый ограничивается паролем, то второй требует наличия базы зарегистрированных пользователей для проверки прав доступа к сети, и база эта должна храниться на специальном сервере. Ну так вот, для домашнего использования или рядового офиса использование WPA-Enterprise – это дорого, непрактично и абсолютно бесполезно. А поэтому никому не нужно. Более того, даже на промышленных предприятиях режим WPA-Enterprise редко используется, потому что все эти дополнительные сложности/расходы и там без особой надобности. В защиту WPA-Enterprise могу сказать лишь одно – это очень надежная штука.

Таким образом, режим WPA-Personal, защищенный доступ WPA2 и шифрование AES ((WPA-PSK) + WPA2 + AES) – это все что пользователю нужно знать о настройках безопасности беспроводной сети. Иного адекватного варианта просто нет. Именно этот вариант по умолчанию предлагала в своем телевизоре компания LG, за что я ее и похвалил. Все остальные вариации настроек – от лукавого. Чей нездоровый интерес удовлетворяют производители беспроводного оборудования, предлагая давно ненужные и устаревшие опции настройки в современных Wi-Fi устройствах, я не знаю. Ориентация на тех, кто уже одолел букварь, но все еще чувствует себя неуверенно при виде таблицы умножения? Возможно.

Ах да! Ведь есть же еще «популярный» режим работы Wi-Fi сети вообще безо всяких защит! И каждый второй обзиратель беспроводного оборудования не преминет упомянуть: вот это, ребята, и есть искомый идеал – режим самой высокой производительности Wi-Fi! А всякое там шифрование только снижает скорость связи. Ой ли?

Безопасность без тормозов.

Получается, чтобы получить максимальную скорость работы сети, мы должны пожертвовать безопасностью? Но это как-то очень похоже на грабли, даже на первый взгляд. У таких утверждений вроде бы есть и рацио: ведь при передаче на шифрование/дешифровку сигнала требуется дополнительно время. Однако это было бы справедливо в идеальном мире. Наш мир несправедлив. Его мрачные реалии таковы, что скорость передачи данных по беспроводной сети столь низка (возможно, в сети стандарта 802.11ас расклад и отличается, пока у меня нет возможности это проверить, но все сказанное абсолютно справедливо для сетей 802.11 b/g/n), что процессор вполне справляется с шифрованием практически в «фоновом» режиме. Поэтому скорость Wi-Fi сети при адекватно настроенном шифровании ((WPA-PSK) + WPA2 + AES) не падает по сравнению с режимом без шифрования. Спросите об этом у любого производителя сетевого оборудования, он вам это подтвердит. Или можете просто проверить на своем роутере и убедиться в этом лично. Однако при других настройках безопасности скорость сети может падать (подробности немного далее). Поэтому следите, чтобы сетевые настройки на всем оборудовании были корректны и какие-нибудь малозаметные грабельки в одном месте не приводили к снижению скорости передачи данных всей сети. Ну, собственно к скорости давайте и перейдем.

По граблям со скоростью

Есть еще один распространенный среди обзирателей миф – якобы беспроводная сеть «сбрасывает обороты», работая на скорости самого медленного Wi-Fi устройства из подключенных. Ничего подобного! Разработчики Wi-Fi не падали с дуба! А даже если и падали, то невысоко. Поэтому роутер или точка доступа общаются с каждым беспроводным устройством индивидуально и на максимально доступной для него скорости, разумеется, в рамках скоростных возможностей используемой сети. Так, при использовании смешанного режима mixed mode 802.11g/n устройства, поддерживающее скорость сети n, не будут сбрасывать скорость до стандарта g. Скорость беспроводной сети будет снижаться только во время связи с устройствами, поддерживающих g-стандарт. Просто нужно понимать, что чем больше будет в беспроводной сети таких медленных устройств и чем больше будет у них трафик, тем медленнее будет работать беспроводная сеть в целом. Поэтому производители и не рекомендуют использовать всякие там mixed режимы и ограничится выбором стандарта 802.11n для современной сети. Исключение – когда в хозяйстве есть старые, но дорогие сердцу устройства, несовместимые со стандартом 802.11n. Например, ноутбуки. Впрочем, для них вполне можно прикупить какой-нибудь недорогой Wi-Fi адаптер с поддержкой стандарта n и не отказывать себе в скорости беспроводного серфинга.

Самые «горячие головы» в порыве энтузиазма советуют сразу же отключить всякие «режимы экономии» и перевести роутер, точку доступа или сетевую карту в режим максимальной мощности передачи – для повышения скорости.

Однако ни к какому заметному результату, окромя дополнительного нагрева устройства, это не приведет. Попытка выявить увеличение скорости работы сети при повышении мощности передачи роутера или сетевого адаптера в пределах моей скромной квартиры успехом не увенчалась – сеть работала на одинаковой скорости независимо от мощности радиосвязи. Разумеется, если у вас большой частный дом, совет может оказаться дельным – для устойчивой связи в самых дальних комнатах мощность сигнала действительно желательно повысить. Жителям обычных городских квартир максимальная мощность Wi-Fi просто ни к чему, она будет только мешать соседским сетям. К тому же беспроводные устройства находящемся недалеко от роутера или точки доступа при максимальной мощности передачи могут работать даже менее стабильно и быстро, чем при более низкой мощности. Поэтому всегда начинайте с

а там уже смотрите по обстановке.

А вот неправильные настройки безопасности сети вполне способны отрицательно сказаться на скорости! Почему-то даже писатели мануалов к роутерам, не говоря уже об обзирателях, при выборе настройки безопасности рекомендуют выбирать шифрование TKIP + AES. Однако если налажать и использовать режим шифрования TKIP в mixed mode сети, то скорость всей сети автоматически упадет до 802.11 g, поскольку сетями 802.11n такой устаревший тип шифрования просто не поддерживается. Оно вам надо? Сравните:

Пропускная способность беспроводной WPA-PSK сети в режиме шифрование AES, раскрывается весь потенциал 802.11n (около 13,5 Мб/с):

И пропускная способность этой же беспроводной сети при использовании шифрования TKIP (около 2,8 МБ/с):

Сравнили? А теперь забудьте про этот TKIP вообще! Это просто старые ужасные грабли.

Ускорение с тормозами

Пожалуй, не буду рассказывать про длинную и короткую преамбулу и прочую чепуху, оставшуюся в настройках сетевого оборудования с доисторических времен – это утратило актуальность еще с приходом стандарта Wi-Fi 802.11g, когда длинные преамбулы ушли на вечный покой. Но, тем не менее, некоторые интересные «плюшки» ускорения Wi-Fi сохранились еще с тех пор. Это, например, возможность использования Short GI. Что за…?

Поясняю. Wi-Fi оборудованием используется так называемый Guard Interval. Это пустой промежуток времени между последовательно передаваемыми по беспроводной связи символами (обычно шестнадцатеричными). Интервал имеет важное прикладное значение – он используется для снижения уровня ошибок при беспроводной передаче данных. Стандартный Guard Interval имеет продолжительность 800нс. Предполагается, что за 800нс отправленный радиосигнал гарантированно попадет на приемное устройство с учетом всех возможных задержек, и можно будет отправлять следующий символ.

Ну так вот, «оверклокеры Wi-Fi», предлагают сократить защитный интервал. Short GI означает Guard Interval сокращенный вдвое, до 400нс. В теории по расчетам британских ученых это должно поднять скорость работы беспроводной сети примерно на 10% с небольшим. Отлично же! И вроде как в пределах небольшой сети «подводных каменей» для быстрых волн Wi-Fi не должно быть при Short GI. На это когда-то купился и я. Около года мой роутер проработал с Short GI, пока в один прекрасный момент я не решил померять прирост производительности от этого «улучшайзера». Померял. И чуть не откусил себе локти!

Свободу каналам!

Львиная доля писателей советов по ускорению Wi-Fi рекомендуют непременно «вручную» поискать наименее загруженные частотные радиоканалы и принудительно прописать их в настройках роутера для своей сети. Они почему-то совершенно забывают, что современный роутер сам способен выбирать наименее загруженные каналы при инициализации сети и начинать работу на них. Если же прописывать каналы принудительно, то возможна ситуация, как в сказке про двух баранов на мосту. Например, когда один настройщик «прописывал» каналы, соседский роутер не работал, и наоборот. В итоге возникает вариант, когда наиболее близкие соседние сети по итогам «ручных» настроек оказываются на одних и тех же каналах. И поскольку настройки жестко заданы пользователем, сам роутер уже не в состоянии ничего изменить и упорно работает на занятых частотах. В результате соседние сети, использующие широкий (40 МГц) диапазон для беспроводной связи, активно мешают друг другу, а пользователи плюются от низкого качества связи.

Чтобы не наступить на эти неприятные грабли, предоставьте Wi-Fi роутеру возможность самостоятельно проверить эфир и выбрать свободные радиоканалы.

За сим раскланиваюсь, светлого вам беспроводного будущего!

Почитайте еще про настройку беспроводных сетей:

А посмотреть доступные на рынке устройства для раздачи беспроводного интернета можно в нашем каталоге Wi-Fi-роутеров.

Подписывайтесь на наш нескучный канал в Telegram, чтобы ничего не пропустить.