actividentity что это такое

Новый продукт HID — система ActiveIDentity CMS для защиты компьютера от несанкционированного доступа на базе RFID-карт

Система ActiveIDentity Card Management System (CMS) является эффективным и экономичным решением для ограничения физического и логического доступа (защиты компьютера) в крупных организациях, включая правительственные учреждения, офисы компаний и банковский сектор. ActiveIDentity CMS позволяет отойти от традиционных механизмов контроля доступа к ПК, базирующихся на идентификации пользователей по логину и паролю, и минимизирует проблемы управления большим и переменным числом конечных пользователей. Благодаря использованию такой системы обеспечивается достаточно высокая степень защиты компьютера от несанкционированного доступа, и ограничивается доступ к корпоративным данным.

Комплексная защита компьютера и данных будет выполнена наиболее эффективной при активации приложения ActivIdentity CMS Appliance, использующего технологии аутентификации с помощью открытых ключей (PKI). Это приложение представляет собой систему, связывающую открытые ключи шифрования с личностью пользователя посредством удостоверяющего центра (УЦ). В отличие от решений на платформе NaviGo, защита компьютера от несанкционированного доступа с помощью CMS Appliance обеспечивается на более высоком уровне, а также поддерживается работа с различными приложениями, в числе которых электронный кошелек, оплата проезда и т.д.

Для получения дополнительной информации на новые системы защиты компьютера от несанкционированного доступа, а также другие устройства и ПО HID обращайтесь по электронной почте hid@hid.ru или по телефону (495) 787-3342 к менеджерам отдела продаж компании «АРМО-Системы», являющейся официальным российским дистрибьютором считывателей, карт доступа и ПО компании HID.

Компания ActivIdentity входит в состав корпорации HID Global (группа ASSA ABLOY ) и специализируется на решениях по безопасной идентификации персонала и защите информации. Одно из главных направлений деятельности ActivIdentity —защита компьютера от несанкционированного доступа и разработка соответствующих программных и аппаратных средств. На базе этих продуктов HID Global поставляет на рынок эффективные решения для ограничения логического доступа и защиты компьютера для крупных предприятий.

Mini token что это

Токен (также аппаратный токен, USB-ключ, криптографический токен) — компактное устройство, предназначенное для обеспечения информационной безопасности пользователя, также используется для идентификации его владельца, безопасного удалённого доступа к информационным ресурсам и т. д. Как правило, это физическое устройство, используемое для упрощения аутентификации. Также этот термин может относиться и к программным токенам, которые выдаются пользователю после успешной авторизации и являются ключом для доступа к службам. Часто используется для несанкционированного доступа к аккаунту злоумышленниками.

Токены предназначены для электронного удостоверения личности (например, клиента, получающего доступ к банковскому счёту), при этом они могут использоваться как вместо пароля, так и вместе с ним. В некотором смысле токен — это электронный ключ для доступа к чему-либо.

Обычно аппаратные токены обладают небольшими размерами, что позволяет носить их в кармане или кошельке, часто они оформлены в виде брелоков. Некоторые предназначены для хранения криптографических ключей, таких как электронная подпись или биометрические данные (например, детали дактилоскопического узора). В одни встроена защита от взлома, в другие — мини-клавиатура для ввода PIN-кода или же просто кнопка вызова процедуры генерации и дисплей для вывода сгенерированного ключа. Токены обладают разъёмом USB, функциями RFID или беспроводным интерфейсом Bluetooth для передачи сгенерированной последовательности ключей на клиентскую систему.

Содержание

Типы паролей [ править | править код ]

Все токены содержат некоторые секретные сведения, которые используются для подтверждения личности. Есть четыре различных способа, в которых эта информация может быть использована:

Устройство содержит пароль, который физически скрыт (не виден обладателю), но который передаётся для каждой аутентификации. Этот тип уязвим для атак повторного воспроизведения.

Устройство генерирует новый уникальный пароль с определённым интервалом времени. Токен и сервер должны быть синхронизированы, чтобы пароль был успешно принят.

Одноразовый пароль генерируется без использования часов, с помощью шифра Вернама или другого криптографического алгоритма.

Используя криптографию с открытым ключом, можно доказать владение частным ключом, не раскрывая его. Сервер аутентификации шифрует вызов (обычно случайное число или по крайней мере, данные с некоторыми случайными частями) с помощью открытого ключа. Устройство доказывает, что обладает копией соответствующего частного ключа, путём предоставления расшифрованного вызова.

Одноразовые пароли, синхронизированные по времени [ править | править код ]

Синхронизированные по времени одноразовые пароли постоянно меняются в установленное время, например, раз в минуту. Для этого должна существовать синхронизация между токеном клиента и сервером аутентификации. Для устройств, не подключённых к сети, эта синхронизация сделана до того, как клиент приобрёл токен. Другие типы токенов синхронизируются, когда токен вставляется в устройство ввода. Главная проблема с синхронизированными токенами состоит в том, что они могут рассинхронизоваться спустя какой-то большой период времени. Тем не менее, некоторые системы, такие как SecurID компании RSA, позволяют пользователю синхронизировать сервер с токеном путём ввода нескольких последовательных кодов доступа. Большинство из них не может иметь сменных батарей, следовательно, они имеют ограниченный срок службы.

Одноразовые пароли на основе математического алгоритма [ править | править код ]

Другой тип одноразовых паролей использует сложный математический алгоритм, например, хеш-цепи, для создания серии одноразовых паролей из секретного ключа. Ни один из паролей нельзя отгадать, даже тогда, когда предыдущие пароли известны. Существует общедоступный, стандартизированный алгоритм OATH; другие алгоритмы покрыты американскими патентами. Каждый новый пароль должен быть уникальным, поэтому неавторизованный пользователь по ранее использованным паролям не сможет догадаться, каким может быть новый пароль.

Типы токенов [ править | править код ]

Токены могут содержать чипы с различными функциями от очень простых, до очень сложных, в том числе и несколько методов аутентификации. Простейшим токенам безопасности не нужны никакие подключения к компьютеру. Токены имеют физический дисплей; Пользователь просто вводит отображаемое число для входа. Другие токены подключаются к компьютерам, используя беспроводные технологии, такие как Bluetooth. Эти токены передают ключевую последовательность локальному клиенту или ближайшей точке доступа. Кроме того, другой широко доступной формой токена является мобильное устройство, которое взаимодействует с использованием внеполосного канала (например, SMS или USSD). Тем не менее, другие токены подключаются к компьютеру, и может потребоваться PIN-код. В зависимости от типа токена, операционная система компьютера или прочитает ключ от токена и выполнит криптографические операции на нём, или попросит, чтобы программируемое оборудование токена выполнило эти операции самостоятельно. Таким приложением является аппаратный ключ (электронный ключ), необходимый для некоторых компьютерных программ, чтобы доказать право собственности на программное обеспечение. Ключ помещается в устройство ввода, и программное обеспечение получает доступ к рассматриваемому устройству ввода / вывода, чтобы разрешить использование данного программное обеспечение. Коммерческие решения предоставляются различными поставщиками, каждый со своими собственными (и часто запатентованными) функциями безопасности. Проекты токенов, соответствующие определённым стандартам безопасности, удостоверены в Соединённых Штатах как совместимые с FIPS 140, федеральный стандарт безопасности США. Токены без какой-либо сертификации часто не отвечают стандартам безопасности принятым правительством США, они не прошли тщательное тестирование, и, вероятно, не могут обеспечить такой же уровень криптографической защиты, как токены, которые были разработаны и проверены сторонними агентствами.

Токены без подключения [ править | править код ]

Токены без подключения не имеют ни физического, ни логического подключения к компьютеру клиента. Как правило, они не требуют специального устройства ввода, а вместо этого используют встроенный экран для отображения сгенерированных данных аутентификации, которые, в свою очередь, пользователь вводит вручную с помощью клавиатуры. Токены без подключения являются наиболее распространённым типом токена (авторизации), используемый (обычно в сочетании с паролем) в двухфакторной аутентификации для онлайн-идентификации. [1]

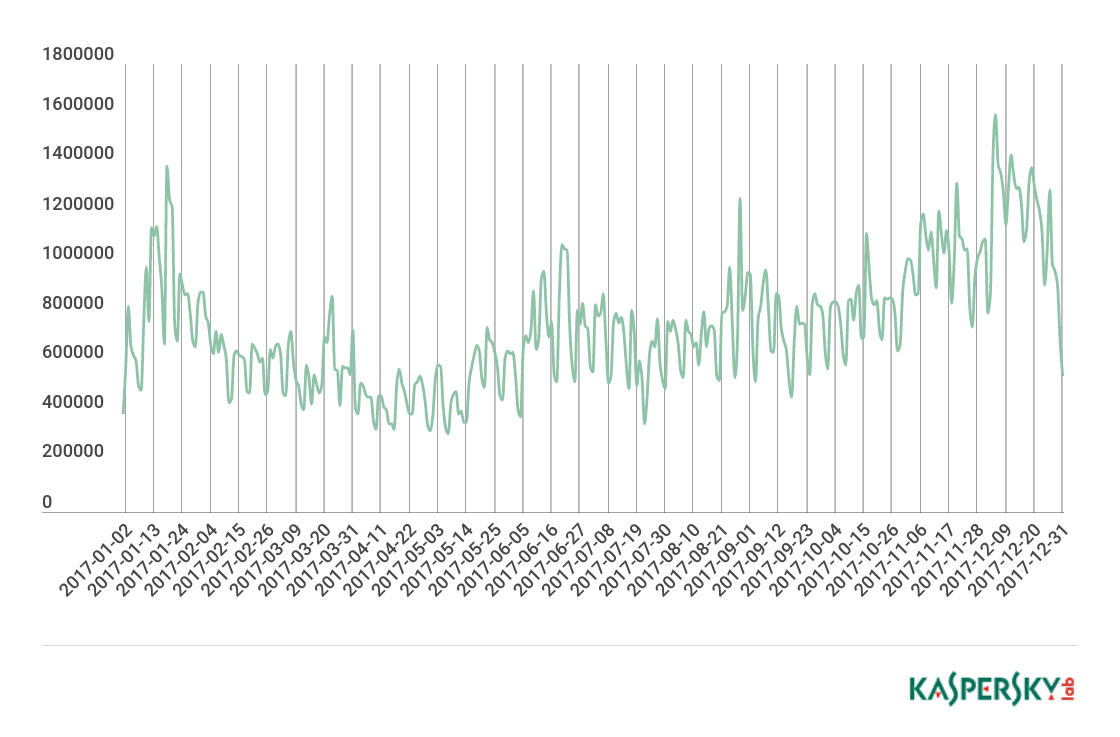

По данным аналитиков «Лаборатории Касперского», в 2017 году было предпринято более 260 млн попыток фишинговых атак — это один из способов получить все ваши пароли и данные. От этого может не спасти даже двойная аутентификация через СМС или специальное приложение.

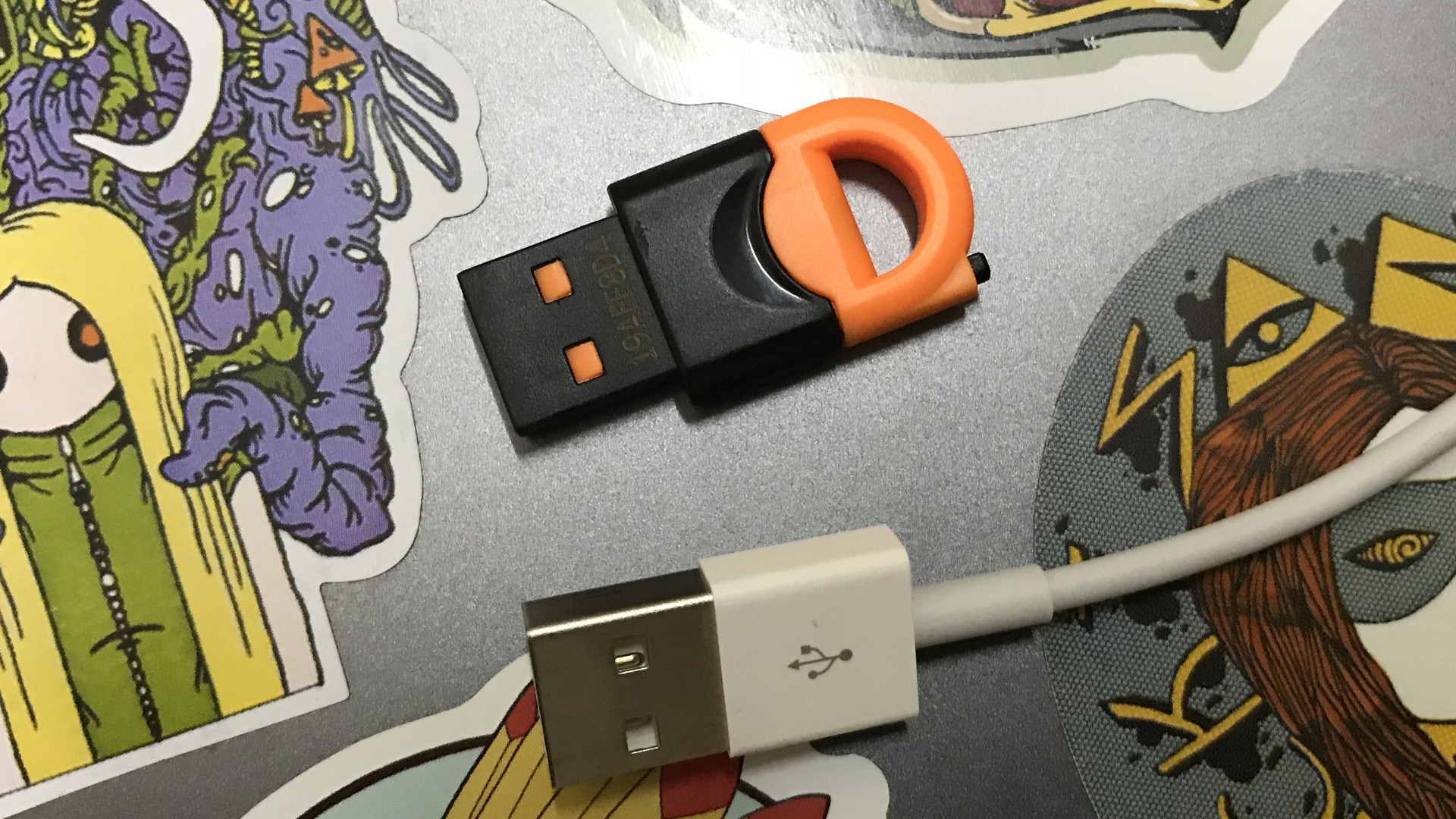

Но люди придумали такую штуку, как USB-токен — она лучше защищает ваши данные. Рассказываем, почему этот способ более надежный и как правильно все настроить.

Что это такое и как работает?

USB-токен — небольшое устройство, похожее на обычную флешку. Внутри них специальный уникальный код, заменяющий другие способы двойной аутентификации.

По факту его можно сравнить с ключом от вашей квартиры — если ключ в компьютере, то вы можете войти в свой аккаунт. Только здесь разница в том, что ваш аккаунт гораздо сложнее взломать отмычкой.

Почему это надежнее двойной аутентификации?

Обычная двойная аутентификация работает так: вы вводите пароль от почты, вам по СМС приходит код подтверждения для входа в аккаунт. Получается, что если у злоумышленника нет вашего смартфона, то зайти под вашим логином он не сможет. Но на самом деле это не совсем так.

Почти у всех сервисов с такой функцией злоумышленник может перехватить ваш код от аккаунта из-за общей уязвимости, заключенной в системе SS7. Через нее любой человек может следить за вашим смартфоном — слушать разговоры и читать все сообщения. Операторы эту проблему не признают, хотя ей уже больше 30 лет.

Приложения-аутентификаторы, вроде Google Authentificator, в этом плане надежнее. Для вас каждые 30 секунд генерируется новый пароль — его знают только ваш смартфон и аккаунт в интернете. Но даже так хакеры могут до вас добраться, особенно если вы доверчивый.

Злоумышленник может получить доступ к этим кодам безопасности на этапе настройки приложения. Кроме того, вас могут обмануть и вы зайдете на фальшивый сайт Google, где сами выдадите все пароли хакерам.

Да кто будет пользоваться этими «флешками»?

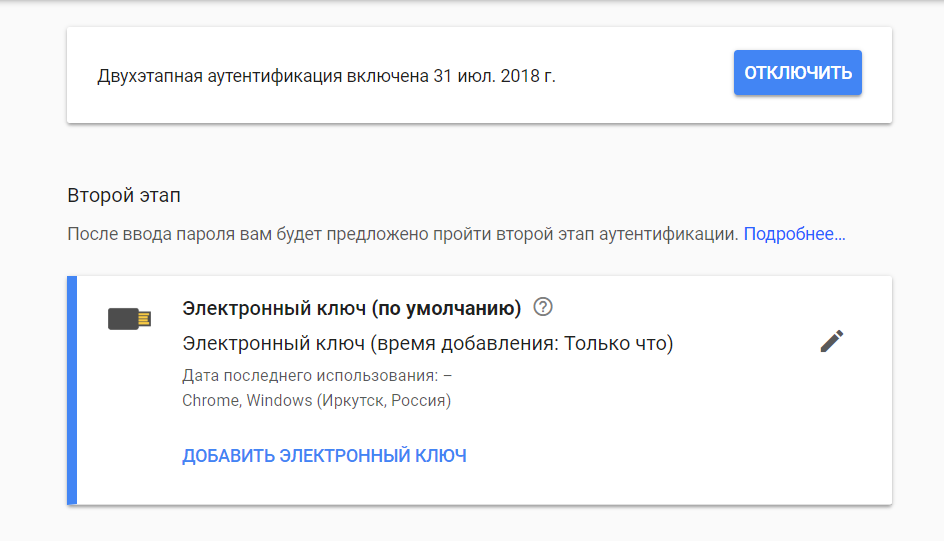

Все сотрудники из Google этим пользуются и очень довольны. В начале 2017 года все работники корпорации перешли на этот способ аутентификации своих аккаунтов. Как итог — за этот год не произошло ни одной кражи личной информации.

Теперь в Google считают, что USB-токены — самый надежный способ защитить свой аккаунт. Вот так.

Все слишком хорошо! Какие подводные?

Да, подводные камни здесь есть. Пока полноценно эти токены поддерживаются только в двух браузерах — Google Chrome и Opera. В Firefox это реализовали через расширение, а в Edge обещают добавить позже. Разработчики Safari вообще об этой функции ничего не говорят.

И еще один недостаток связан со смартфонами. Чтобы войти в аккаунт на своем Айфоне, вам понадобится ключ с Bluetooth — он стоит немного дороже. Еще можно попробовать переходник, но мы этот способ не проверяли, так что может не сработать.

Это не страшно. Как начать пользоваться ключом?

В первую очередь — вам нужен тот самый USB-токен. Его можно купить в интернете — в России проще всего достать JaCarta U2F. Я купил такой за 1500 рублей.

Процедура настройки ключа практически везде одинакова, поэтому мы покажем настройку на примере аккаунта в Google.

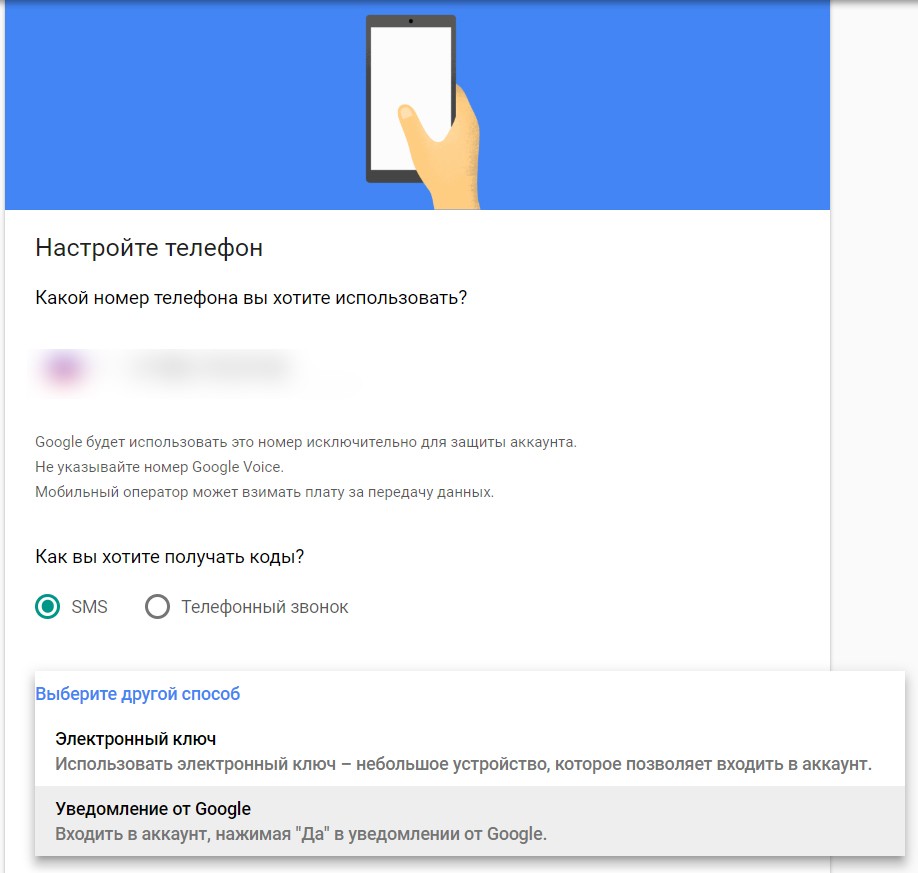

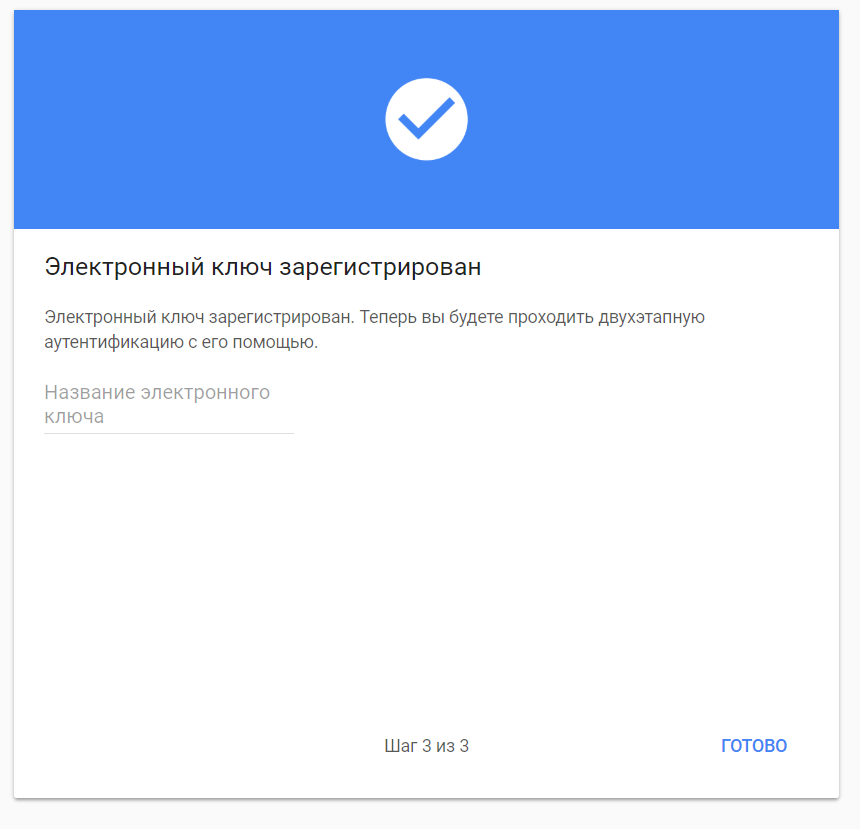

1 — Войдите в настройки двойной аутентификации аккаунта. Нажмите на «Выберите другой способ» и выберите там электронный ключ:

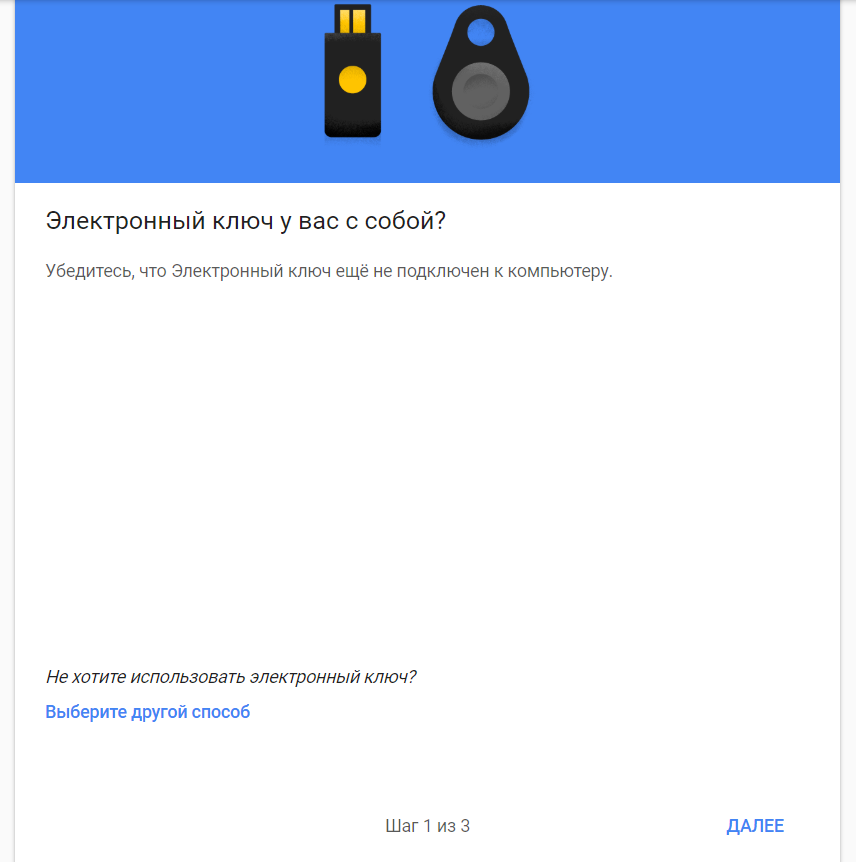

2 — Подключать ключ к компьютеру сразу нельзя. Убедитесь, что он у вас в руке и жмите «Далее»:

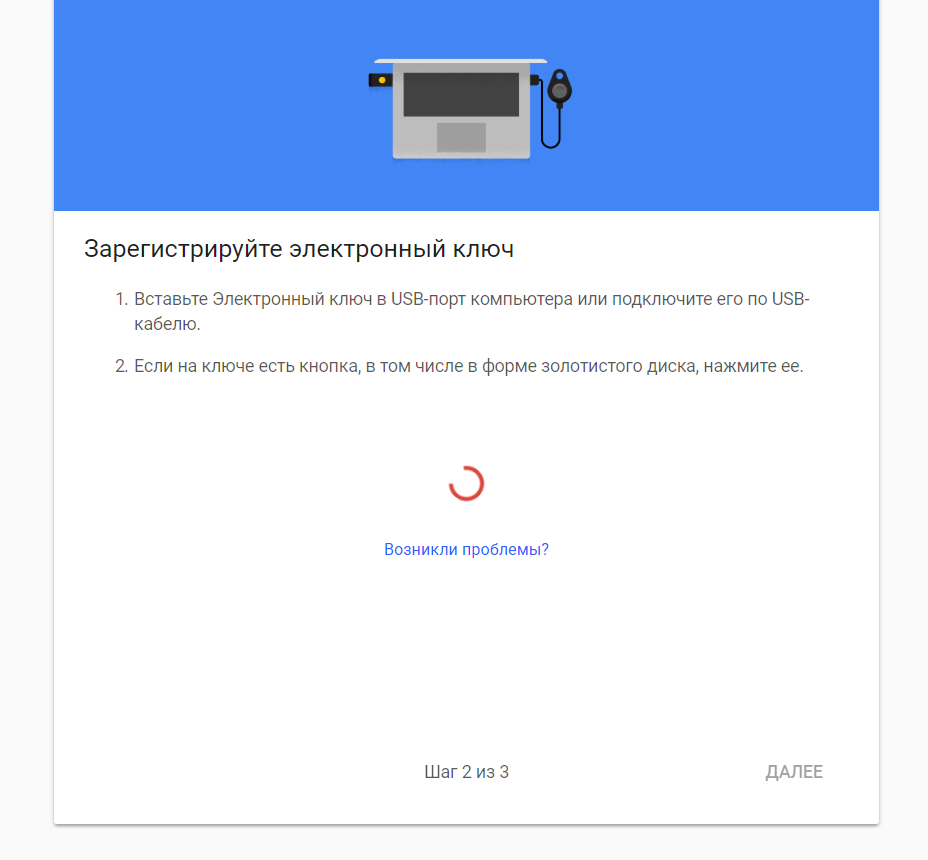

3 — Вставьте ключ в USB-разъем и нажмите на нем кнопку:

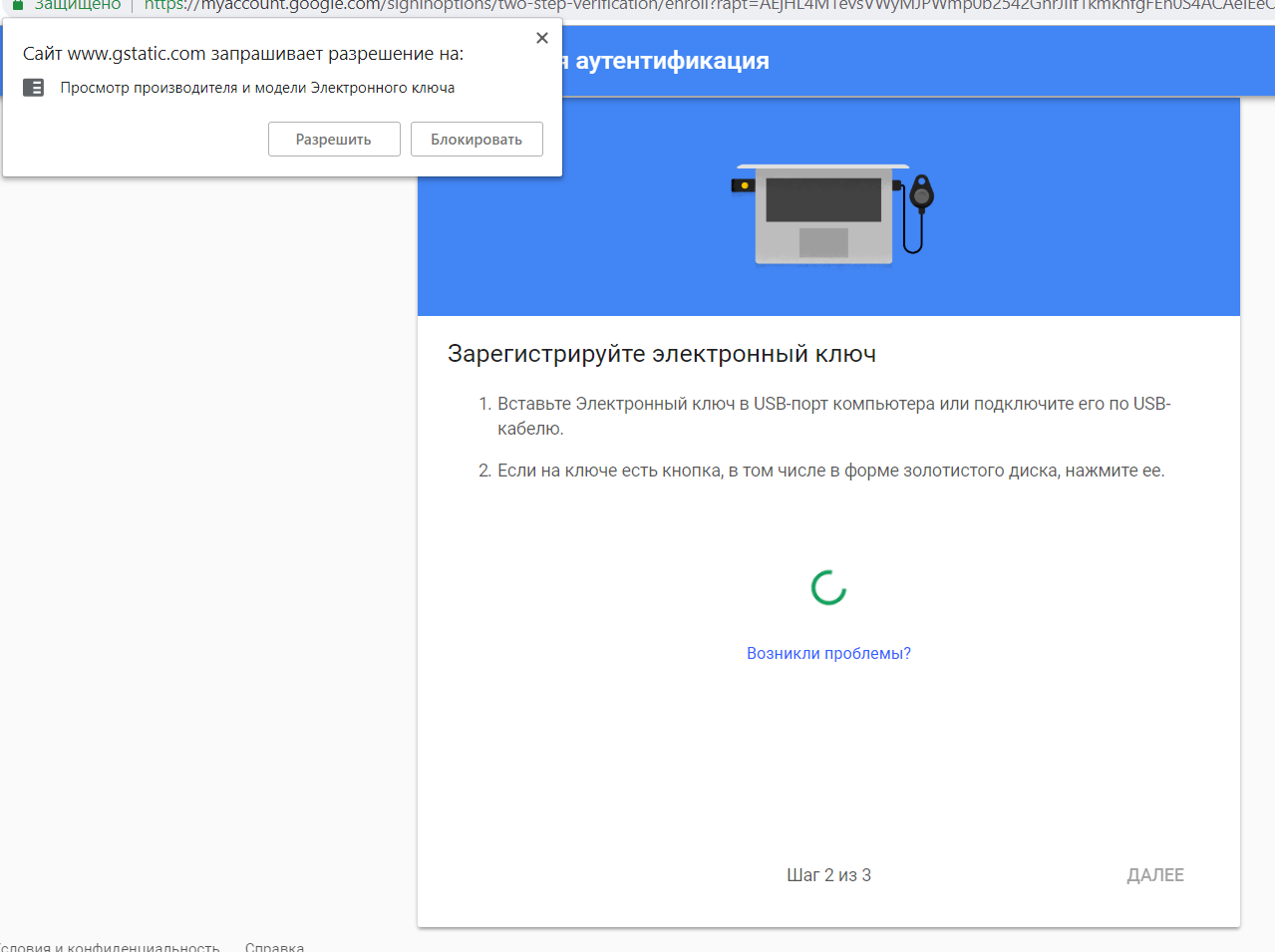

Ключ загорится красным светом, а браузер попросит разрешения на доступ к устройству:

4 — Ваш ключ зарегистрируется и вам нужно будет придумать ему имя:

5 — Готово! Теперь добавьте дополнительные способы входа в аккаунт — через приложение или СМС-код. Это нужно, если вы потеряете свой токен. Но я этого делать не буду.

А теперь небольшой челендж для читателей. Вот все данные аккаунта, на котором я установил свой USB-ключ:

Если вы сможете войти в этот аккаунт до 15 августа и оставить мне там послание, то я вам перечислю 5 тысяч рублей. Вперед, хакеры!

Ключевая особенность аппаратного OTP токена Protectimus SLIM mini — возможность вшить в него любой секретный ключ, нужный пользователю. Использование этого токена позволяет полностью исключить риск компрометации секретных ключей провайдером двухфакторной аутентификации, а также дает возможность подключить к системе двухфакторной аутентификации пользователей, которые не хотят или не могут использовать свой сотовый телефон в качестве OTP токена.

Аппаратная замена Google Authenticator

Аппаратный OTP-токен Protectimus SLIM mini подойдет для любой системы 2FA созданной на базе Google Authenticator. Он может быть использован, как в корпоративном сегменте, так и для защиты личных аккаунтов на популярных сайтах, таких как Google, Facebook, ВКонтакте, Dropbox, GitHub и т.д.

Универсальный солдат

Мы предлагаем использовать аппаратный токен Protectimus SLIM mini как альтернативу SMS и программным токенам, ведь это самый безопасный способ генерации OTP. Аппаратные токены не подключаются к какой-либо сети, поэтому одноразовые пароли защищены от возможности перехвата или вируса на смартфоне.

Изящный дизайн

Токены Protectimus SLIM mini выполнены в изящном форм-факторе смарт-карты размером 64 x 38 мм. Такой OTP-токен не займет много места в вашем кошельке и при этом вы будете уверены в максимально надежной защите своего аккаунта от взлома. При заказе от 1000 штук у вас есть возможность заказать собственных дизайн токенов.

Основные характеристики

Загрузки

Как купить?

Вы с легкостью можете стать счастливым обладателем данного устройства. По вашему желанию мы можем разместить логотип и иные визуальные атрибуты вашей компании на устройстве, также может быть выбран цвет токена. Производство токенов согласно заданным атрибутам требует дополнительные 3-4 недели.

Стоимость токенов не включает стоимость доставки и другие дополнительные платежи, такие как налоги и таможенные сборы.

Длительность доставки зависит от нескольких факторов, а именно: объем партии, наличия токенов на нашем складе, почтовой службы. Также на срок доставки влияет необходимость размещения дополнительных визуальных атрибутов на изделиях. При наличии необходимого объема на складе доставка, обычно, осуществляется в срок от 2 до 6 недель.

Для заказа, пожалуйста, заполните форму и наш специалист в кратчайшие сроки свяжется с вами.

Смотрите также

Одноразовые пароли генерируются по специальному алгоритму (TOTP, HOTP, OCRA) на основании секретного ключа. В обычные OTP токены секретные ключи вшиваются во время производства и не могут быть изменены. Но такие токены можно подключить не к каждой системе 2FA. Например, в решениях 2FA на базе Google Authenticator ключи генерируются внутри сервера, подключить аппаратный токен с предварительно вшитым секретом нельзя. В свою очередь, в прошиваемый токен можно вшить секретный ключ, сгенерированный системой аутентификации клиента и перепрошивать его каждый раз при переназначении другому человеку.

Купить токены Protectimus SLIM mini может каждый, кто желает защитить свой аккаунт в Google, Facebook, Vkontakte (VK, ВКонтакте), Dropbox, GitHub, Kickstarter, KeePass, Microsoft, Teamviewer и т.д. Системы 2FA этих и других популярных платформ, построенных на базе Google Authenticator, предлагают своим пользователям установить приложение от Google или подключить доставку OTP по SMS. Но аппаратные OTP токены более надежны, так как исключают возможность перехвата one-time password.

SMS сообщения — один из самых удобных и широко распространенных способов доставки одноразовых паролей. Но не самый безопасный. В процессе передачи, SMS сообщение может быть перехвачено при помощи атаки «человек посередине» или вируса, гнездящегося на смартфоне пользователя. Кроме того, к этим сообщениям могут иметь доступ работники SMS-центра. Аппаратные OTP токены работают абсолютно автономно не требуя подключения к какой-либо сети, а значит они защищены от подобных угроз. Таким образом перепрошиваемые токены — это более безопасная альтернатива SMS-аутентификации.

Программный токен был изобретен с появлением смартфонов как удобная альтернатива аппаратному OTP токену. Функционально программные токены идентичны аппаратным, а зачастую более удобны, так как в одном приложении можно создать несколько токенов для разных ресурсов. Но с точки зрения безопасности лучше купить аппаратный токен, так как с ростом популярности смартфонов выросло и количество вирусов созданных специально с целью компрометации приложений для генерации OTP и перехвата SMS-сообщений с одноразовыми паролями. На аппаратный токен вирус внедрить невозможно.

Миниатюрный перепрошиваемый токен смарт-карта размером 64 x 38 x 1 мм — новое слово в двухфакторной аутентификации. Этот OTP токен выглядит стильно, не занимает много места в кошельке, при этом водоустойчив и надежен. Срок службы токенов Protectimus Slim mini составляет до 3-5 лет, гарантия — 12 месяцев. Мир давно ждал подобного решения для укрепления систем двухфакторной аутентификации построенных на базе Google Authenticator. И наконец-то с появлением технологии NFC это стало возможным.

Чтобы подключить данные OTP токены к вашей системе 2-факторной аутентификации, их нужно предварительно перепрошить. Для выполнения данной задачи мы предоставляем специальное приложение для смартфонов на базе операционной системы Android. Обратите внимание, что ваш смартфон должен поддерживать технологию NFC. Подробная инструкция по использованию данного приложения представлена на сайте.

Система защиты компьютерных сетей и помещений от несанкционированного доступа на базе ActiveIDentity компании HID

Компания ActivIdentity входит в состав корпорации HID Global (группа ASSA ABLOY) и специализируется на решениях по безопасной идентификации песонала и защите информации. Одно из главных направлений деятельности ActivIdentity – защита компьютерных сетей и разработка соответствующих программных и аппаратных средств. На базе этих продуктов HID Global поставляет на рынок эффективные решения для ограничения логического доступа и защиты сетей для крупных предприятий, правительственных учреждений и банковского сектора.

Высокая степень защиты информации и надежность аутентификации

В отличие от решения NaviGo, ActivIdentity CMS Appliance обеспечивает более высокий уровень защиты сетей от доступа неуполномоченных лиц. CMS Appliance можно рекомендовать к установке в случаях, когда заказчик планирует внедрить у себя на предприятии строгую аутентификацию с использованием PKI (Public Key Infrastructure – инфраструктуры открытых ключей) или когда планируется не только защита компьютерных сетей, но и использование тех же смарт-карт для работы с дополнительными приложениями (электронный кошелек, оплата проезда и т.д.).

Совместимость с большим числом систем и приложений

Программно-аппаратный комплекс ActivIdentity для защиты информации поддерживает большое число директорий, удостоверяющих центров, систем электронных платежей, систем контроля доступа, типов смарт-карт и баз данных. Подобная совместимость существенно облегчает развертывание CMS для защиты компьютерных сетей и снижает финансовые затраты, благодаря возможности использования технологий, уже внедренных на объекте. Вместе с ActivIdentity CMS поставляется комплект подробной документации, а в состав самой системы защиты сетей от несанкционированного доступа входят специальные утилиты для комплексной настройки, что позволяет ИТ-специалисту любого уровня установить Card Management System без посторонней помощи.

Технология шифрования с помощью открытых ключей

В ActivIdentity CMS Appliance защита компьютерных сетей осуществляется на базе технологии аутентификации с помощью открытых ключей (PKI). Это комплексная система, которая связывает открытые ключи шифрования с личностью пользователя посредством удостоверяющего центра (УЦ). Вот основные принципы, которые используются для защиты сетей от несанкционированного доступа с помощью PKI:

Защищенный сервис самообслуживания для конечных пользователей

Управление персональными данными и защита локальных сетей обеспечиваются сервисом на базе Web-интерфейса (локальная сеть или Интернет). Доступ пользователей к этому интерфейсу защищен системой строгой аутентификации ActivClient, а для программирования смарт-карт в рамках CMS можно использовать устройства HID из серии OmniKey. При этом система защиты компьютерных сетей и управления смарт-картами позволяет сотрудникам самостоятельно выполнять ряд простых операций: смену/разблокировку PIN, запись новых апплетов и PKI-данных (сертификатов), запрос замены карты и др., сокращая тем самым время, необходимое администратору для обслуживания системы.

Основные службы и системы, поддерживаемые ActivIdentity CMS

С помощью CMS возможна организация логического доступа и защита компьютерных сетей путем ее интеграции в уже существующую IT-среду предприятия. При этом можно использовать следующие службы и системы:

Системы контроля доступа

Новости

Сегодня количество программных продуктов, используемых в любой компании, довольно велико. И можно с уверенностью сказать, что существует тенденция увеличения их количества, причем независимо от профиля компании.

Многие из используемых приложений требуют прохождения аутентификации, то есть указания логина и пароля пользователя.

Какие проблемы возникают при использовании паролей с точки зрения пользователей:

Желая оптимизировать процесс пользователь пытается:

В результате уровень информационной защищенности компании значительно понижается. К сожалению, административные меры далеко не всегда приносят желаемые результаты: максимум на что можно надеяться в результате предпринимаемых усилий — это перемещение записанного пароля с монитора в ящик стола.

Значит, административные меры необходимо заменить техническими. Как раз о технических мерах и пойдет речь в этой статье.

Сквозная однократная аутентификация (Single Sing-On) SecureLogin

В рамках этой концепции предполагается использовать специальное программное решение, которое будет хранить пароли пользователя от всех приложений, требующих аутентификации и автоматически вводить их, когда приложение того требует. То есть подобное решение замещает собой пользователя в процессе аутентификации приложением. Доступ пользователя к хранимым паролям и настройкам происходит после аутентификации в подобной системе, которая, как правило, совмещается с аутентификацией в операционной среде. Таким образом, введя свои персональные данные аутентификации (ПДА) один раз, например, логин и пароль, пользователь автоматически получает доступ ко всем системам, требующим аутентификации. Именно отсюда такие системы получили название Single Sing-On (SSO) — сквозная однократная аутентификация.

Ярким и наиболее функциональным решением в этой области является использование средства аутентификации пользователей, такого как система SecureLogin компании ActivIdentity. Именно ее мы и рассмотрим как решение проблемы «желтого стикера».

Основной задачей SecureLogin является:

Рассмотрим подробно работу SecureLogin

Аутентификация пользователей в приложения. Как говорилось выше, аутентификация выполняется вводом соответствующих данных, как правило, это связанная пара – логин и пароль. Каждый параметр впечатывается с клавиатуры в соответствующее поле ввода или выбирается из представленного списка, после чего нажимается кнопка ввода (ОК, Ввод, Вход и т.д.)

SecureLogin автоматически определяет начало процесса аутентификации, то есть появление окна ввода ПДА, подставляет в поля ввода соответствующие данные и нажимает кнопку завершения ввода данных.

Самым сложным для подобных систем является умение взаимодействовать с окнами аутентификации различных приложений и работать с разными вариантами ввода данных (ввод текста, выпадающие списки, установка флагов и т.д.). Одним из параметров оценки качества подобных систем является как раз умение работать с различными приложениями. То есть, при попытке оценить качество такой системы, необходимо ответить на вопрос: как много существует приложений или их групп, сформированных по какому-либо признаку, как то: написанных на определенном языке, например, Java, с которыми система однократной аутентификации не может работать. Чем меньше таких приложений, тем лучше система.

Для достижения необходимого качества по этому параметру используется 3 метода интеграции SecureLogin с приложениями.

Первый способ (заранее описанные приложения). Наиболее популярные и широко используемые приложения, такие как Cisco VPN, Oracle и т.д. интегрированы разработчиками SecureLogin в эту систему. В процессе описания приложения были определены параметры, однозначно характеризующие само приложение, окно аутентификации и типы требуемых данных таким образом, что при его появлении SecureLogin «узнает» его и вводит соответствующие данные.

Второй способ (использование Мастера). Так как невозможно заранее описать все приложения, а в идеале система должна быть универсальной, то есть работать со всеми приложениями, реализована высококачественная система автоматического распознавания новых приложений (их окон). Когда пользователь запускает приложение появляется окно аутентификации, SecureLogin распознает приложение как «своего клиента» и предлагает сохранить параметры приложения и введенные ПДА для последующей автоматической аутентификации. В этом случае запускается Мастер, который позволяет «натренировать» SecureLogin на работу с приложением. То есть, показать (в буквальном смысле этого слова), какое окно используется для ввода логина, какое — для пароля, какая кнопка нажимается для завершения ввода данных и т.д. На этом этапе SecureLogin фиксирует идентификаторы указанных полей, а также их классы и формирует описание приложения таким образом, что при последующем запуске приложения оно узнается и отрабатывается SecureLogin.

Рис.1. Мастер SecureLogin определяющий окна аутентификации (2 способ).

Такой Мастер может запускаться пользователем и системным администратором, например, для того, чтобы заранее настроить SecureLogin для работы с определенным приложением.

Третий способ (написание макроса). Существует масса причин, которые не позволяют использовать второй способ. Одна из них — непостоянство идентификаторов полей: при каждом новом запуске приложения идентификаторы полей изменяются. В этом случаем SecureLogin будет пытаться подставить, например, имя пользователя в окно ввода с идентификатором 10001, которое было определено во время настройки, но при текущем сеансе работы это же окно имеет идентификатор, например, 95262.

Рис.2. Мастер определения параметров приложения и окна аутентификации

Существуют и другие трудности на пути автоматической аутентификации: использование всплывающих окон (splash screen), перемещающиеся кнопки, неактивность окна и т.д.

Для решения нетривиальных задач аутентификации используются макросы — небольшая подпрограмма на внутреннем языке SecureLogin, которая описывает параметры окна и способы взаимодействия с ним. Стоит отметить, что методы, описанные выше, так же основаны на макросах: в первом случае макросы сохранены как описание предопределенных приложений, во втором — SecureLogin автоматически генерирует макрос.

Рис.3. Учетные записи для приложения mail.ru. Просмотр через пользовательскую панель управления SecureLogin.

Язык создания макросов содержит более 70 команд, которые позволяют описать работу SecureLogin с любым приложением (его окном), а также использовать при автоматической аутентификации любые типы данных и разнообразные способы ввода.

Для упрощения написания макросов может использоваться утилита, которая определяет все параметры окна аутентификации (исполняемого файла) и выдает в виде «черновика» в синтаксисе SecureLogin.

Макросы могут использоваться не только в том случае, когда автоматические методы не могут быть реализованы, но и когда требуется создать «сложную» модель аутентификации, построенную на множестве зависимостей.

Например, существует определенная программа, которая выполняет подключение к удаленному серверу. В этом случае пользователю необходимо указать свой логин, пароль и выбрать из выпадающего меню сервер, к которому он подключается. Если для каждого сервера используется своя ученая запись (логин-пароль), то необходимо использовать подпрограмму, которая будет подставлять пару логин-пароль соответствующую выбранному серверу. Или, например, существует некоторая периодичность доступности серверов, в этом случае возможно реализовать автоматическое подключение к доступному серверу в зависимости от времени суток.

Итак, SecureLogin обнаруживает окна аутентификации и автоматически вводит требуемые значения. Бывают ситуации, когда в одном и том же приложении у одного и того же пользователя существует несколько учетных записей. Классический пример — бесплатные почтовые серверы. Эта ситуация так же предусмотрена: SecureLogin может содержать для одного и того же пользователя несколько наборов ПДА для входя в одно и тоже приложение. В этом случае возможно два варианта поведения системы:

Рис.4. Определение основных параметров SecurLogin для контейнера Users через MMC-консоль.

Структура SecureLogin

Современные даже небольшие компании стремятся создать IT-структуру таким образом, чтобы любые системы, входящие в ее состав, имели возможность централизованного унифицированного управления. Одна из важных особенностей SecureLogin — это как раз возможность централизованного управления.

Рис.5. Копирование настроек выполненных для контейнера Users в Organization Unit.

Если компания использует доменую структуру сети (а это наиболее часто встречающаяся ситуация), то SecureLogin может быть интегрирован в Active Directory (AD), как частный случай службы каталогов, совместимых с протоколом LDAP (Light Data Access Protocol). С этой целью выполняется расширение схемы AD, внесение дополнительных атрибутов объектам «User». Стоит отметить, что такие изменения одобрены Microsoft и могут быть применены к таким структурным элементам как «User», так и к «Organization Unit» любого уровня вложенности. Так же поддерживается работа на уровне Групповых Политик. Эти особенности позволяют выполнять однотипные настройки SecureLogin для целых подразделений и отделов, а, при необходимости, детализировать их для отдельных пользователей.

Управление SecureLogin в этом случае выполняется с помощью стандартных MMC-консолей. В этом случае каждый пользователь при работе с SecureLogin будет использовать те настройки, которые были сделаны системным администратором, что исключает, во-первых: необходимость рядового пользователя вникать в принципы работы этой системы, а во-вторых: исключает возможность выполнять несанкционированные действия.

Итак, за счет возможности централизованного управления системный администратор один раз выполняет настройку SecureLogin для работы с каждым используемым в компании приложением. Далее администратор может перенести эти и другие настройки на прочие объекты AD следующими способами:

Поговорим о безопасности

Многие сталкивались с вопросами «сохранить пароль» или «помнить меня», которые задают некоторые приложения во время аутентификации. Активация этой опции со-храняет ваши логин-пароль или в реестре или в пользовательских файлах, что позволяет приложению не требовать ввода этих данных от пользователя в следующий раз.

Рис.6. Регистрация контрольного вопроса (выбор и ответ на него) происходит при первом запуске системы после установки Se-cureLogin.

Использование этой опции небезопасно, так как при входе в систему под Вашим профилем открывается доступ к Вашим учетным записям приложений. В чем здесь угроза? Если кто-то, обладая соответствующими полномочиями, сбросит Windows-пароль и войдет под вашим именем, то он получит доступ к тем приложениям, которые «вас помнят».

В случае использования SecureLogin такой «фокус» не получится, так как ПДА хранятся в зашифрованном виде, с использованием логина и «оригинального» пароля пользователя; новый пароль не может быть использован для получения доступа к ПДА.

Пропадут ли ПДА в этом случае?

В SecureLogin для решения этой задачи используется система контрольных вопросов. Доступ к ПДА с использованием нового пароля не может быть выполнен. SecureLogin контролирует такую ситуацию и предлагает пользователю дать ответ на контрольный вопрос, который является вторым «ключом» для доступа к ПДА. То есть, ключ шифрования ПДА сохраняется в зашифрованном виде дважды:

На этапе настройки SecureLogin администратор может задать перечень контрольных вопросов или разрешить пользователю сформировать для себя такой вопрос самому. В любом случае, системный администратор не может задать ответы (то есть обзавестись вторым ключом), это делает пользователь при первой загрузке операционной системы после установки SecureLogin.

Стоит отметить, что среди настроек есть опция принудительной регистрации контрольного вопроса, при активации которой пользователь не может отказаться от него, так как это окно не может быть закрыто до выбора вопроса и ввода ответа на него.

За счет описанных выше мер можно с уверенностью гарантировать надежное хра-нение ПДА пользователей.

Автоматическая генерация пароля

Приложения могут требовать периодической смены пароля или смены пароля при первом запуске. Последнее значительно упрощает централизованное создание новых учетных записей: пользователь получает свой логин и пароль, который должен быть обязательно изменен при первом входе в систему.

Также SecureLogin автоматизирует и процессы смены паролей. При появлении окна смены паролей система автоматически подставит текущий пароль (что обычно требуется), сгенерирует случайным образом новый пароль, который подставит в окна ввода и подтверждения и сохранит его для последующего использования.

При этом может использоваться политика сложности паролей, которая описывается 15 правилами, такими как:

За счет этого можно заставить приложение «подчиняться» корпоративной политике сложности паролей даже в том случае, если само приложение не оперирует такими понятиями. Кроме того, возможность использовать отдельную политику сложности пароля для каждого приложения позволяет учитывать специфику приложения. Например, может потребоваться ограничить длину пароля или исключить какие-либо символы, которые не могут быть использованы в данном приложении.

Возможность автоматической перегенерации паролей позволяет не только автоматизировать процесс смены пароля, но и добиться ситуации, когда пользователь вообще не знает своего пароля. Если пользователь не знает своего пароля, то не может передать его или записать «на всякий случай».

Страшные слова: фишинг и фарминг

Продолжая рассматривать вопросы безопасности необходимо затронуть тему фишинговых и фарминговых атак (от английского слова fishing — ловля рыбы, pharming). Суть первой атаки заключается в том, что хакер тем или иным способ «подставляет» пользователю собственное окно ввода ПДА или страницу аутентификации, которое внешне полностью идентично оригинальному, с помощью которого происходит аутентифика-ция в приложении или web-ресурсе. В результате пользователь вводит свои данные, а они, в свою очередь, становятся доступны атакующему и далее используются в целях мошенничества. Второй тип атак сводится к тому, что пользователь автоматически перенаправляется на хакерский, внешне абсолютно идентичный атакуемому сайт, где вводимые данные сохраняются и используются таким же образом, как и в предыдущем случае. С помощью этих атак может быть организована утечка важной коммерческой информации, а так же кража личных данных пользователя, например, использующихся для управления банковскими счетами через Интернет, номера кредитных карт при бронировании билетов, совершении покупок и т.д.

Для предотвращения таких атак на уровне приложений выполняется проверка контрольной суммы перед началом подстановки ПДА. Если контрольная сумма не совпала, то подстановка ПДА не происходит.

В случае работы с web-приложениями предусмотрена защита от подобных атак. Для этого выполняется во-первых: проверка URL активного окна, а во-вторых: перенаправление на указанный (известный нам) URL. Кроме того, может выполняться и проверка защищенности соединения, то есть, ведется ли работа по SSL-протоколу.

Стоит отметить, что SecureLogin не только предотвращает ввод данных в «неправильное» окно, но и может выполнить SNMP-и/или SMTP-уведомление, например, администратору, что позволит принять оперативные методы для анализа ситуации и устранения возникшей опасности.

Механизм уведомлений может быть использован и в любой другой произвольной ситуации, например, при аутентификации для доступа к особо важным корпоративным данным. Также, с помощью log-файла или журнала событий операционной системы, при необходимости, можно проанализировать активность пользователя.

Использование смарт-карт и USB-ключей

SecureLogin работает с любыми персональными идентификаторами – смарт-картами и USB-ключами, которые поддерживают работу по стандарту PKCS#11. Это позволяет использовать SecureLogin как с картами и ключами ActivIdentity, так и с любыми другими персональными идентификаторами, которые уже задействованы в компании. То есть, SecureLogin не рассматривается как некоторое дополнение к инфраструктуре ключей или смарт-карт определенного производителя, наоборот – персональный идентификатор всего лишь дополняет функционал SecureLogin в качестве хранилища ПДА.

Рис.7. Задание параметров безопасности для Organization Unit. Использование смарт-карт.

Пользователь проходит двухфакторную аутентификацию (сама карта или ключ плюс PIN-код) при входе в Windows, а ПДА извлекаются из идентификатора для подстановки в соответствующие окна. Интересен тот факт, что первичная аутентификация в систему возможна как на базе цифрового сертификата, хранимого на карте, а так и с использованием имени пользователя/пароля, которые вместе с ПДА также хранятся на карте (в том случае, если компания не используется PKI).

В случае использования PKI ПДА могут храниться в AD, но при этом шифроваться с помощью цифрового сертификата пользователя: открытый ключ используется для шифрования ПДА, секретный (хранимый в защищенной памяти карты) — для расшифровки.

При желании SecureLogin может быть настроен так, что доступ к ПДА будет осуществляться без персонального идентификатора (например, при его потере). В этом случае будет задействован описанный выше механизм вопросов-ответов.

Кроме того, SecureLogin позволяет успешно бороться с «забывчивостью пользователей», которые покидают свои рабочие места, не заблокировав компьютер и оставив, например, карту в считывателе. Практика показывает, что, как правило, никакие административные меры не могут это предотвратить. Для закрытия этой бреши в безопасности администратором включается режим повторной аутентификации: перед постановкой ПДА SecureLogin запрашивает PIN карты.

Аналогичная ситуация возможна и без использования карт, в этом случае пользователь должен будет ввести свой системный пароль. То есть, для запуска любого приложения, требующего авторизации, он должен пройти аутен-тификацию (не путайте с системами синхронизации паролей).

В заключение хотелось бы сказать, что SecureLogin позволяет работать с Windows-, Web-, Java-приложениями, а так же поддерживает работу через различные терминальные серверы. Например, не так давно продукты компании ActivIdentity, в том числе и SecureLogin, прошли сертификацию на предмет совместимости с Citrix Presentation Server (полноэкранный режим, опубликованные приложения, смешанный режим) и получили статус Citrix Ready. Кроме того, по версии журнала SC Magazine, SecureLogin компании ActibIdentity признан лучшим SSO-решением.

Также, немаловажным фактом для российских пользователей является то, что в настоящее время вилами дистрибьютора ActivIdentity на территории России и стран СНГ – компании Rainbow Technologies ведется работа по локализации SecureLogin и других решений производителя.

Андрей Тархов, ведущий технический эксперт компании Rainbow Technologies.